Buenas de nuevo.

Ayer estuve todo el día pasándole los escaneos que me pediste, si bien he concluido los del Malwarebytes y del DrWeb, ahora mismo está trabajando el Eset Online Scaner. Mientras termina (que suelen tardar algunas horas) envío reporte de los dos primeros a continuación:

Malwarebytes:

Malwarebytes

www.malwarebytes.com

-Detalles del registro-

Fecha del análisis: 16/2/22

Hora del análisis: 10:19

Archivo de registro: 94b0e904-8f09-11ec-b1ce-448a5b23019a.json

-Información del software-

Versión: 4.5.4.168

Versión de los componentes: 1.0.1599

Versión del paquete de actualización: 1.0.51201

Licencia: Prueba

-Información del sistema-

SO: Windows 10 (Build 19043.1466)

CPU: x64

Sistema de archivos: NTFS

Usuario: ELSOTO-PC\EL SOTO

-Resumen del análisis-

Tipo de análisis: Análisis personalizado

Análisis iniciado por:: Manual

Resultado: Completado

Objetos analizados: 2991616

Amenazas detectadas: 90

Amenazas en cuarentena: 90

Tiempo transcurrido: 5 hr, 25 min, 48 seg

-Opciones de análisis-

Memoria: Activado

Inicio: Activado

Sistema de archivos: Activado

Archivo: Activado

Rootkits: Desactivado

Heurística: Activado

PUP: Detectar

PUM: Detectar

-Detalles del análisis-

Proceso: 0

(No hay elementos maliciosos detectados)

Módulo: 0

(No hay elementos maliciosos detectados)

Clave del registro: 1

Backdoor.Remcos.E, HKU\S-1-5-21-136483991-2942022772-4039441304-1001\SOFTWARE\Remcos-HIM88U, En cuarentena, 3760, 953056, 1.0.51201, , ame, , ,

Valor del registro: 0

(No hay elementos maliciosos detectados)

Datos del registro: 0

(No hay elementos maliciosos detectados)

Secuencia de datos: 0

(No hay elementos maliciosos detectados)

Carpeta: 1

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64WDV, En cuarentena, 1328, 1024533, , , , , ,

Archivo: 88

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64TAP1\devcon.exe, En cuarentena, 1328, 1024533, , , , , 3904D0698962E09DA946046020CBCB17, A51E25ACC489948B31B1384E1DC29518D19B421D6BC0CED90587128899275289

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64TAP2\devcon.exe, En cuarentena, 1328, 1024533, , , , , 7F0C8F7B6F6D22ECD83013F2F26A71AE, A4E561F666C08353C2226E8E264555C406893B0AD1B74FD05F4F29655E128809

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64TAP2\tapoas.inf, En cuarentena, 1328, 1024533, , , , , 61243CB103543EE3163BF16DF69BCB54, 1652B1DE2F15EEACBD06E0AB14ADA5A466316FFD3AB88D4A2A46CFCBD25FDFA1

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64TAP2\tapoas.sys, En cuarentena, 1328, 1024533, , , , , 927D0CDB3F96EFC1E98FB1A2C9FB67AD, 58F14DAA0EA21EA2F2A1D3D62C88BD8E5A0E0EF498B7B8D367BEEADE6A46843C

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64WDV\FakeClient.exe, En cuarentena, 1328, 1024533, , , , , B85F4CE841F3AE1EBDF76835D2EADBEF, CE28748F6AE7B54AB35FC31D825E80A26E143737CF4748FFF523781E04C1EE79

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64WDV\WdfCoInstaller01009.dll, En cuarentena, 1328, 1024533, , , , , BE566E174EAF5B93B0474593CD8F2715, CEE8496BFA1080FD84FC48BA4375625238900FE93EA739B2DC0300206FDE8330

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64WDV\WinDivert.dll, En cuarentena, 1328, 1024533, , , , , 3F0C03E5076C7E6B404F894FF4DC5BB1, 4E7EBED8410C83B73A23185AA94680143DA2933305CD6DEEFE8EC0B51B7EE6F3

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64WDV\WinDivert.inf, En cuarentena, 1328, 1024533, , , , , A94D989905A248AFCA52BC3CBFCB248B, 6C9F7DEA4F9A47788D5D2BA110B08457FD00DBABE4812EBCA6F022300843A75D

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\x64WDV\WinDivert.sys, En cuarentena, 1328, 1024533, , , , , A0D15D8727D0780C51628DF46B7268B3, 5E23F3ED1D6620C39A644F9879404A22DED86B3B076EC4A898B4B6BE244AFD64

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\driver\oas_sert.cer, En cuarentena, 1328, 1024533, , , , , 0041584E5F66762B1FA9BE8910D0B92B, BB27684B569CBB72DEC63EA6FDEF8E5F410CDAEB73717EEE1B36478DBCFF94CC

HackTool.KMS, C:\ProgramData\KMSAutoS\bin\KMSSS.log, En cuarentena, 1328, 1024533, , , , , BFE2EECE6DE2D4B23B37125EB929F43B, 93F97FFBFA368A40559C6677F643AFCDFADC9820E4069EF8DD34449C2595D594

HackTool.KMS, C:\ProgramData\KMSAutoS\kmsauto.ini, En cuarentena, 1328, 1024533, , , , , 18DFDD0EB713F9D0C785A7302678DC6C, 5B2C504AF31A08603AF9285E430CE8AD3EE8850A782422DBBA39217A218689EB

RiskWare.BitCoinMiner, E:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RHG9N6K.ZIP, En cuarentena, 895, 930555, 1.0.51201, , ame, , AD99345A84288268575774C8E1343E1C, 1DD27B80954C9B57D9C33118134279FB7A4536A6F66A5378AFD547CE3C5955E4

Malware.AI.4179560004, E:\$RECYCLE.BIN\S-1-5-21-3297461623-3174415754-865318239-1001\$RQIK7XA.20042\ADOBE_ACROBAT_PRO_DC_V2015_MULTI-XFORCE.RAR, En cuarentena, 1000002, 0, 1.0.51201, 45BE9B71723B2327F91F0644, dds, 01644968, 5FC12E73D325CF313B8BB18C91678867, 91A7E9AA4BF1C3BDB0BBCA08E96CCC7BBED135A06425A5E475BF553C82433ECB

RiskWare.CoinMiner, E:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RUQ7UYE.ZIP, En cuarentena, 5979, 968023, 1.0.51201, , ame, , 4EA78BA5BB9632C92B00538EB7542801, 062D805181E81870B1CDC084A3A66AB5E3124690BF04E6001D1D657031EC2352

Malware.AI.4179560004, E:\DESCARGAS\ADOBE.ACROBAT.PRO.DC.2021.005.20060.MULTILENGUAJE.ES.INC.CRACK.X64\CRACK\KEYGEN-XFORCE.RAR, En cuarentena, 1000002, 0, 1.0.51201, 45BE9B71723B2327F91F0644, dds, 01644968, F6ED8307808E69D59670168E8BFB2634, 4260444F3FEBC960E0B788E54B98F2F418E8DF7DCE3C19EA1A9A82233D280D3A

HackTool.Patcher, E:\$RECYCLE.BIN\S-1-5-21-3297461623-3174415754-865318239-1001\$RQIK7XA.20042\ADOBE.SNR.PATCH.V2.0-PAINTER.ZIP, En cuarentena, 7283, 473286, 1.0.51201, C8D1114E3D60D1DDD494D3B2, dds, 01644968, 4ED23E6F5520F290CE5C91C515313902, 81804246C3D365A9D8BCBBA34D4D5C401D17CCA988B93A53B6E90B86C2CD6D3F

HackTool.FilePatch, E:\DESCARGAS\ACDSEE.PHOTO.STUDIO.ULTIMATE.2021.V14.0.1.2451.INC.CRACK.X64\ACDSEE.PHOTO.STUDIO.2021.ULT.UNIPATCH.RAR, En cuarentena, 7257, 281135, 1.0.51201, AF915BF6661BD5C5DCEFB979, dds, 01644968, C8B97F55BEBA6A50553176442C3D3BB2, 707A1F68720AB5379B47342390055D77CC42C4957D5AD99EA1895A76E6C94A9E

HackTool.Patcher, E:\DESCARGAS\ADOBE.ACROBAT.PRO.DC.2021.005.20060.MULTILENGUAJE.ES.INC.CRACK.X64\CRACK\PATCH-PAINTER.RAR, En cuarentena, 7283, 473286, 1.0.51201, C8D1114E3D60D1DDD494D3B2, dds, 01644968, 7E885D5AED0C13E7758CBFC38E804323, 9ED1CBDBC6A4B5F4CABAD8DEC03A88A85C442B973F04B947598DF31B4D13E111

Malware.AI.4185532612, E:\DESCARGAS\E83KG.ZIP, En cuarentena, 1000000, 0, 1.0.51201, FAFBF228B4B98272F97A28C4, dds, 01644968, 8D560858B9FEEDA304D330E9B4DAF228, B7A0936FB6D8BCC54C41CDC4E9669B44127C60E65658FF258024F6CA6B8DF5A3

RiskWare.KMS, E:\PROGRAMS\KMSAUTO.2018.V1.5.3\KMSAUTO NET.EXE, En cuarentena, 902, 632069, 1.0.51201, 614AE67996DCA1113D5F54C0, dds, 01644968, FD743B55D530E0468805DE0E83758FE9, 161937ED1502C491748D055287898DD37AF96405AEFF48C2500B834F6739E72D

Malware.AI.4203165212, E:\NUEVO A GUARDAR\3DP_CHIP_LITE_V2004.EXE, En cuarentena, 1000000, 0, 1.0.51201, 10856663E19104FBFA87361C, dds, 01644968, F57038A62FE6F66759473A1CBBDCBCBF, FD8C300BEA6AFBFD2CF81F0D3B9C84C995F8324CB7CA744D10038D034559C817

HackTool.FilePatch, E:\PROGRAMS\MOVAVIVIDEOCONVERTER-20.1.2\PATCH-MOVAVI.VIDEO.CONVERTER.PREMIUM.20.X-ASTRON.EXE, En cuarentena, 7257, 281135, 1.0.51201, EE09CB2C4E24F31AC9CFBCCC, dds, 01644968, 2ECBF8CF64EDB749E65BA9D4D50E4DCA, D62DA466DF8DAD1AAAC6EA42860D8F372D3EB28267F588858C10B6FD534AA233

PUP.Optional.OpenCandy, E:\PROGRAMS\AC3FILTER_2_6_0B.EXE, En cuarentena, 1289, 130735, 1.0.51201, 8BBDA15A56DC5B6FEBE3E823, dds, 01644968, 5EBA0624B0764CC80B787298544026C4, 99FB0D27A8CE74084C007992DA0928C16A2929A259DC5FF5C8268AAA50F52687

HackTool.WinActivator, E:\PROGRAMS\WINDOWS LOADER\WINDOWS LOADER.EXE, En cuarentena, 7429, 352889, 1.0.51201, 8C057AB14BBC17189590723B, dds, 01644968, 3976BD5FCBB7CD13F0C12BB69AFC2ADC, BF5070EF8CF03A11D25460B3E09A479183CC0FA03D0EA32E4499998F509B1A40

PUP.Optional.OpenCandy, E:\PROGRAMS\DAEMON TOOLS LITE V10.2.0.0114.EXE, En cuarentena, 1289, 297667, 1.0.51201, 5B725C5759275B64C445A067, dds, 01644968, 0637B6E2FDCD14466C494E017B6EF339, 2C68187077FE4F4D5465D764B028CBEE3BA1E376A90304155423D7953DCB2F55

Malware.AI.4212010099, D:\$RECYCLE.BIN\S-1-5-21-3354092988-2655597924-343074214-1000\$RAJ653B.EXE, En cuarentena, 1000000, 0, 1.0.51201, 5550043CF32204C4FB0E2C73, dds, 01644968, AC8B8EDDEC477FFD4A174735B3DB7FEB, A11B7A6B40E5FE570F01C912E6B06A7053652625EF413C1D13CDCCD590982231

HackTool.Patcher, E:\PROGRAMS\ADOBE ACROBAT XI\ADOBE UNIVERSAL PATCHER 2014.EXE, En cuarentena, 7283, 358319, 1.0.51201, CF30368A3775DCE51781BAC4, dds, 01644968, DDA96904DC00D1CF8435E8CD61B0D853, 1CDCCCDCF58C622D7351E957C729C65673044CB555D2499B72B456184B6FAA69

HackTool.FilePatch, E:\PROGRAMS\MOVAVIVIDEOCONVERTER-20.1.2\PATCH-ASTRON.RAR, En cuarentena, 7257, 281135, 1.0.51201, EE09CB2C4E24F31AC9CFBCCC, dds, 01644968, 8FE5C1DA8A4DF73B547E4B6BF6589BE2, D9DAC438EB46D2D3C9942C1AC0DEA7ED1725ABC3E8411706B6ADD5247D4027D9

Malware.AI.4212010099, E:\PROGRAMS\ETKA UPDATES V1.8.ZIP, En cuarentena, 1000000, 0, 1.0.51201, 5550043CF32204C4FB0E2C73, dds, 01644968, 505B4F41DD9F15F3EBE69B0D513F7461, C93D76F37478208BE6120B4F3C82A4847A4F608DA45DF5160485315E140B64F0

RiskWare.Tool.HCK, E:\PROGRAMS\NERO KEYGEN.EXE, En cuarentena, 7037, 137907, 1.0.51201, 1F402DFBD63BAFE81ABAFD7D, dds, 01644968, 795BA9F2ADE95E31925CF7FB698F4F68, 3DC90F9C5E79BCA34D704FF3FC06050F3A61765C3BB0917CFFD3148A0CF33125

Malware.Heuristic.1008, D:\ETKA\PROG\ETKA.EXE, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003F0, dds, 01644968, B3B63BFAD0737B41FB4ABEBE471E48B0, FAF0C438FAC644B7633ED91D21CE08ADD0DA47F926090DB0FFB474B50DD4C254

Malware.Heuristic.1003, D:\ETKA\PROG\EMULATOR.EXE, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, EDB7E32002F09E922523CAE1F08FF1C6, D2414D237605050F36CC0AE77C547A6F5A4600B1F159E929D9990BC0F54E7518

Malware.Heuristic.1008, D:\ETKA\PROG\ETKA_ONLINE_UPDATER.EXE, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003F0, dds, 01644968, 7642BE4B377385F36BC0E8B175E5B266, E5D75FEE607BEDF565762AC158EB3B5E8C8550D66B28755FFDA2D262F9339A4D

PUP.Optional.Amonetize, D:\HASP-MULTIKEY-EMULATOR\RTDUMPERGUI\RTDUMPERGUI.EXE, En cuarentena, 575, 1347, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 2EE4F62D655B5D6B33F92082036E2738, 11FD6EA220371233B02FA8A74FFBB50CBC82E96A16FDCC6266C0043FA89B8357

PUP.Optional.Amonetize, D:\PROGRAM FILES (X86)\COMMON FILES\CONFIG\UNINSTINETHNFD.EXE, En cuarentena, 575, 82849, 1.0.51201, , ame, , 0C7E8A6E781BC93B2333B9240A5093D5, C7AE11164C815A9C3FFBD8F2851AC1BC5D288846469D6E364129974DF0CFFD85

Generic.Malware/Suspicious, D:\PROGRAMDATA\MICROLEAVES\ONLINE.IO APPLICATION\UPDATES\1.13.0\ONLINE.IO-INSTALLER1.13.0.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 6FCAE9701E9F3A4A995978BA1173CE68, 7AF4CE807078D1D7515D9F47890A87A3A876065CEA661B0F5FCB6A87157BD6CE

PUP.Optional.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\ONLINE SPECIAL APPLICATION\UPDATES\2.7.0 BASIC INSTALLER\US-ONLINE.IO-INSTALLER-IC.EXE, En cuarentena, 3629, 407216, 1.0.51201, 5432BCA1817911032B53A38D, dds, 01644968, 1907B05C3717CFDFBBE8892E4FDDBDEE, 5E0D6AC85ED6CDA5931D3B0A52F51E8142FC89DBD76E499F21A753B6DD95B7C6

Adware.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\ONLINE.IO APPLICATION\UPDATES\1.12.0\ONLINE-INSTALLER103.EXE, En cuarentena, 1365, 527827, 1.0.51201, , ame, , 9A8FA7CC951A9D5176845CEB9C45FF92, 791C4A0A80A3A99C7DEBB4D6FFC5888BC566FD3A2A5F934C1EF1ABB82BF2352B

Generic.Malware/Suspicious, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\1.13.0\TRAFFICEXCHANGE1.13.0.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 5FFAAF8EC224EB5C96CA8FFC3176F42B, 09BC121FABA1D7E6C818204E632B1C99B818D0647100BE0DD239D4583138F697

Generic.Malware/Suspicious, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\2.1.0\TRAFFIC EXCHANGE2.1.0.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 81592CE959F4DF666574D5E2CF0AA22D, E215F7C50FAC6703DCFD5B11B13375C8F90A3E1273FBB6133DFBA79384CC7F67

Generic.Malware/Suspicious, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\2.0.0 TRAFFIC EXCHANGE\TRAFFIC EXCHANGE2.0.0.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , C8AE82F53DBAD29D560C9AC2D42501AC, 8FC8D5B7D1AB3EDCAFD576E93C4B27A124EF4978C6AC4F096FDEDBE12661CB70

Generic.Malware/Suspicious, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\2.6.0 SPECIAL INSTALLER\SPECIAL-INSTALLER2.6.0.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , BE5E67E08FB913B87B4ABE0148E95ADA, 0CA9BE1180CCB006CDF339A1554EE0EDEDA3A14B21812F37EBBC3DA378535B22

Generic.Malware/Suspicious, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\1.15.0\TRAFFIC EXCHANGE1.15.0.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 29F9A4E5DD19753F8A1073C9E318D783, 26D4100C183CABF4EFECCA4D0754127EDF95C8C196955EA8E09265CC32A69F4C

PUP.Optional.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\ONLINE.IO APPLICATION\UPDATES\2.7.0 BASIC INSTALLER\US-ONLINE.IO-INSTALLER-IC.EXE, En cuarentena, 3629, 407216, 1.0.51201, 5432BCA1817911032B53A38D, dds, 01644968, 1907B05C3717CFDFBBE8892E4FDDBDEE, 5E0D6AC85ED6CDA5931D3B0A52F51E8142FC89DBD76E499F21A753B6DD95B7C6

Adware.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\1.12.0\ONLINE-INSTALLER103.EXE, En cuarentena, 1365, 527827, 1.0.51201, , ame, , 9A8FA7CC951A9D5176845CEB9C45FF92, 791C4A0A80A3A99C7DEBB4D6FFC5888BC566FD3A2A5F934C1EF1ABB82BF2352B

PUP.Optional.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\TRAFFIC EXCHANGE\UPDATES\2.7.0 BASIC INSTALLER\US-ONLINE.IO-INSTALLER-IC.EXE, En cuarentena, 3629, 407216, 1.0.51201, 5432BCA1817911032B53A38D, dds, 01644968, 1907B05C3717CFDFBBE8892E4FDDBDEE, 5E0D6AC85ED6CDA5931D3B0A52F51E8142FC89DBD76E499F21A753B6DD95B7C6

PUP.Optional.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\ONLINE.IO APPLICATION\UPDATES\1.15.0\ONLINE.IO-INSTALLER1.15.0.EXE, En cuarentena, 3629, 407216, 1.0.51201, , ame, , 445DB6E4655F1524E90B1FEC7A9F8903, C47287EC426D92BCDACB4AC2E2F3070C80F9C6AA33BB3F12DD775BF60D905F29

PUP.Optional.OnlineIO, D:\PROGRAMDATA\MICROLEAVES\ONLINE.IO APPLICATION\UPDATES\2.6.0 BASIC INSTALLER\BASIC-INSTALLER2.6.0UPDATE.EXE, En cuarentena, 3629, 407216, 1.0.51201, , ame, , 455D98B01496200D9C11D5D5D64D334B, 1271683D36DA34CA8D48CC64CF2442CA34A98D64786ADEE84AB27350BD659205

RiskWare.Agent, D:\USERS\EL SOTO\APPDATA\LOCAL\TEMP\~NSU.TMP\AU_.EXE, En cuarentena, 3848, 352776, 1.0.51201, , ame, , 723FDFA7AA9728AA4F954FCB81031759, 33A67D59A06295452078C79AF31C9269FBC282A36A5CADE1E5C7FE5A96FC7F1E

Malware.AI.4203165212, D:\USERS\EL SOTO\DOWNLOADS\3DP_CHIP_LITE_V2004.EXE, En cuarentena, 1000000, 0, 1.0.51201, 10856663E19104FBFA87361C, dds, 01644968, F57038A62FE6F66759473A1CBBDCBCBF, FD8C300BEA6AFBFD2CF81F0D3B9C84C995F8324CB7CA744D10038D034559C817

Malware.Heuristic.1001, C:\PROGRAM FILES (X86)\LEXCOM\ETKA\PROGRAM\8.2\PROG1\ETDATA.DLL, En cuarentena, 1000001, 980983, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 446B08B4FD8A605C8F711593B96B3594, 47AFF51AB92BE31EA98B9387F3FD73AACF8A0ACA943EB8D624306C4770F08BDA

Malware.Heuristic.1001, C:\PROGRAM FILES (X86)\LEXCOM\ETKA\PROGRAM\8.2\PROG1\ETBROWSER.DLL, En cuarentena, 1000001, 980983, 1.0.51201, 0000000000000000000003E9, dds, 01644968, FA716179AED2B3FB7D09CB523C65FE8A, E17687442D22F9CC6728AD88E9E56EB024555A16054F8BACDB93CBBA2638ABD9

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$R2J3C9P\UNINSTALL.EXE, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 55D28995798EE51167F61585C657FA46, E114E49CEF47544E8991464741CF4CAAAC9BF97DCCBD35514A6FE9D74F1D5012

Generic.Malware/Suspicious, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$R6VXN8Q\WINDOWS INSTALLER\ADVANCEDWINDOWSMANAGER.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 57A73708323934022D3B2B0B77534928, 587B45598AFC56A52826C114470E414DAB6C1E47E1CFC61C8F2171A92F0AF38F

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.OFFICE.TO#\6172723765259B141557D5E5BDCA849C\MICROSOFT.OFFICE.TOOLS.WORD.V9.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 272E3E0CCC2648EFB3C0F0D71F0625B1, 60619659727822CBA7DEFDBD2D0EB267DAF6449D4B457F080EE55047552A949E

PUP.Optional.OnlineIO, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RF85AZS\ONLINE SPECIAL APPLICATION\ONLINE SPECIAL APPLICATION UPDATER.EXE, En cuarentena, 3629, 360154, 1.0.51201, 34915B6D596E43CA6AAC0AB4, dds, 01644968, 50703ACB9A26062000F8E4B6925E3934, 1FCF5DDE73613E1D0F6051C8C34450BDAC8B5513C6CE59C4AFD2225DB24ABE7B

Generic.Malware/Suspicious, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RH9S4VU\SPLIT VIDEO.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , A7411064EBC22CB734ECC34694053239, 31D43D7B481A3012BDF11A0085A1555F9DE69A8F114EB9AEA570C919EE533D1A

PUP.Optional.OnlineIO, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$R6VXN8Q\WINDOWS INSTALLER\WINDOWS UPDATER.EXE, En cuarentena, 3629, 787697, 1.0.51201, 269D57155708678A52C6CF10, dds, 01644968, C1AD378ADBC23EE01B75E1DF69AB351B, F9130E4F866074E23786AF39C4E88D375DDA92845C04F359529E797FE022E4A5

Generic.Malware/Suspicious, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RH9S4VU\CONVERT VIDEO AND AUDIO.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , A8A28C00409CD02267F26AD472E45082, B58512D254B9CBA122F2FC84F2C730485FA4F4EA7F3422BFC1536DCB85C6B4FA

Malware.AI.4135134249, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RQ04JVQ\THE AMAZING SPIDER-MAN\SKIDROW.DLL, En cuarentena, 1000000, 0, 1.0.51201, 6B939451964D142CF6792429, dds, 01644968, 7AA926903C71E9ECBE8E8C37748BE1D3, E3E64DBBD99AA869214DEE5CFC8870A74CF3CF9CF7BD4F536343307E1B48036B

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.OFFICE.TO#\F01CC6C1DFB16D1E324F8D5A356F444B\MICROSOFT.OFFICE.TOOLS.EXCEL.V9.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, D1B99382E24A41DF3AA45DE45F6DCBED, A00FAD3A726855D16F83DB5F65EA7C41508BE5ECD47319881EE61F8487FF49BB

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.VISUALSTU#\171B4ED11806FF115CF1F8C8BA392898\MICROSOFT.VISUALSTUDIO.TOOLS.OFFICE.OUTLOOK.HOSTADAPTER.V10.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, E1E05913DB848AE44F5E0524F0DC9B12, 118FB88097BA4914E64F06016350ED745CCFC32E6CE553FCCA6EA06D49CCA724

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.VISUALSTU#\3D2501C957C7D6C2A9F18ADB932F4D81\MICROSOFT.VISUALSTUDIO.TOOLS.OFFICE.EXCEL.HOSTADAPTER.V10.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 8860AD63D57CB6EEE3C1318E649C2998, 231884A883B4A65FCD4CE138C3F249F6DBF47B4FDE5AA660339E1368F17C5416

Generic.Malware/Suspicious, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RH9S4VU\EDIT VIDEO.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 553046166B7972B0D53922E3062700C0, 3A13340F8E04D0E1CBD313094092E5B93DDCB3DAC5A7E7F9FFD82D51BFD47112

Malware.AI.2773818245, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLF0Q48\PROGS\TT7_KEYGEN.EXE, En cuarentena, 1000000, 0, 1.0.51201, BF09658F6A135F36A5551B85, dds, 01644968, 33304D0E03EC268066DCEBB9D1492674, 981F4612980C78D56CE94293A56669732B8173E5086DC00AE565B8FA7CB9C6D0

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.OFFICE.TO#\30AC2B10A0092B8A6F41215653BFAAC2\MICROSOFT.OFFICE.TOOLS.COMMON.V9.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 4BDB79FED4DAE7CF1BC766F63B9169CE, 9F070D9F8132A7B8F0424BD5544B966C14DCD9C3D0CCA38411618C850C9D8CEC

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.OFFICE.TO#\FA07A57ED4BC6B151C4419E36A2294A8\MICROSOFT.OFFICE.TOOLS.OUTLOOK.V9.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 2E6AFFC617638FCB769AD5CEFA14C20F, E6CFE0513AB32EBA7FACA9E320C7B2E1D03B59F97DA8A68B50C587245BA874C1

Malware.Heuristic.1003, D:\$RECYCLE.BIN\S-1-5-21-136483991-2942022772-4039441304-1001\$RLWY6MG\NATIVEIMAGES_V2.0.50727_32\MICROSOFT.VISUALSTU#\45702F926700F6FD20EF32F491C587A0\MICROSOFT.VISUALSTUDIO.TOOLS.OFFICE.WORD.HOSTADAPTER.V10.0.NI.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, AA08FD26A32019487D8D288E9B3FF458, 91A17CEB2BF3A74BB0F1271F9101F1C2C1140B49156E3B08D56C8A045F1EA1B9

Malware.Heuristic.1001, D:\ETKA\PROG\IX\PROG\ETBROWSER.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 78F5A24C9664D2E4B9B353244215CF0B, 246D9E518E4BF9EA43161E59C16A93A6FB6F8F555E64B222FC284E4D83D48808

Malware.Heuristic.1001, D:\ETKA\PROG\IX\PROG\ETDATA.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, A3D293B7C87F233A90D0FA82D8A9D96B, A0E9D6B188856E101B0D2D82E3084D5E75D2E142593DEF9F379A72D8CAA92C39

Malware.Heuristic.1001, D:\ETKA\PROG\PAKETE82\DELTA\ETKAMOBILE\PROGRAMFILES\LEXCOM\COMMON\PROGRAM\ETKAMOBILE\GETETDATA.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, DDBFE307CE1BAD39E30B0A4AEE555CFF, BF5E678CCFFB7498DA8616A0B8A52768D98FDE05893FE7E33423D576881A7A90

Malware.Heuristic.1001, D:\ETKA\PROG\PAKETE82\DELTA\ETKAWEB\SERVICES\CGI-BIN\ETPARTSDATA.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 7FD5E3BD6DEBFD7047A3A730E82ABF12, 20A8579C7E589AAA0AFC44C0041EF7FE35D3CC45C51552368F669D583A893D1F

Malware.Heuristic.1001, D:\ETKA\PROG\PAKETE82\DELTA\HARDLOCK\HARDAUS.EXE, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 512E9A6E6DA3125AB55621399D95DFA3, 4B3809A076F55E13484582EFB156C6A1E95E6129A1CFD083FA82E65305C26FA4

Malware.Heuristic.1001, D:\ETKA\PROG1\ETDATA.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 446B08B4FD8A605C8F711593B96B3594, 47AFF51AB92BE31EA98B9387F3FD73AACF8A0ACA943EB8D624306C4770F08BDA

Malware.Heuristic.1001, D:\ETKA\PROG2\ETBROWSER.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, FA716179AED2B3FB7D09CB523C65FE8A, E17687442D22F9CC6728AD88E9E56EB024555A16054F8BACDB93CBBA2638ABD9

Malware.Heuristic.1001, D:\ETKA\PROG2\ETDATA.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 446B08B4FD8A605C8F711593B96B3594, 47AFF51AB92BE31EA98B9387F3FD73AACF8A0ACA943EB8D624306C4770F08BDA

Malware.Heuristic.1001, D:\ETKA\PROG2_$UPD$\ETBROWSER.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, FA716179AED2B3FB7D09CB523C65FE8A, E17687442D22F9CC6728AD88E9E56EB024555A16054F8BACDB93CBBA2638ABD9

Malware.Heuristic.1003, D:\ETKALDR\GERMANY\BIN\ETLDRENHOFF8X.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, FAF33341A5804F6EE5BB5C247E51C0A5, FE79E964DE4D2765A93935007D14EB2B6137BBCAE6FD8DAF2131F679DCE21702

Malware.Heuristic.1003, D:\ETKALDR\GERMANY\BIN\ETLDRENHGRAPH8X.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, E2A3AD2D0D244A44BCC7DD127062B3E7, A151201F840BC2819ECE86327B6CFB0F55F3BD09B72E534FD59398333968D843

Malware.Heuristic.1003, D:\ETKALDR\GERMANY\BIN\ETLDRFGST75.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 04193FA301783E861BFA2DAA48F0BE49, 097B8770699FE28C4824B37708D6BDDA838904C344EA84E6CFEF61EB56EC08F6

Malware.Heuristic.1003, D:\ETKALDR\GERMANY\BIN\ETLDRTNRPICS8X.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, 396C29A79E59A16A779D40D6436E8011, C2A2DE976453F2705AE23EAD69912AD62A20E38F0DD2EA82469611674E3B7A62

Malware.Heuristic.1001, D:\ETKA\PROG\PAKETE82\DELTA\ETKA82\PROG\ETBROWSER_OHNEHüLLE.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, D36752658DAF0D75B1BD7FEA47B2B137, 65D90FDFFDD214B0426ACD6A3DF8B846C83B299D16EEC8AFFEE8CF7CB6055624

Malware.Heuristic.1001, D:\ETKA\PROG\PAKETE82\DELTA\HARDLOCK\HARDLOCK.EXE, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, FA38BC82904E60795C71EB60A73F9F64, ADF3476EDB9599938DD0F9E91AFA6E0171E87AB9AE8F9F3038639535C5928488

Malware.Heuristic.1001, D:\ETKA\PROG1\ETBROWSER.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, FA716179AED2B3FB7D09CB523C65FE8A, E17687442D22F9CC6728AD88E9E56EB024555A16054F8BACDB93CBBA2638ABD9

Malware.Heuristic.1001, D:\ETKA\PROG2_$UPD$\ETDATA.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003E9, dds, 01644968, 446B08B4FD8A605C8F711593B96B3594, 47AFF51AB92BE31EA98B9387F3FD73AACF8A0ACA943EB8D624306C4770F08BDA

Malware.Heuristic.1003, D:\ETKALDR\GERMANY\BIN\ETLDRTNRPICS75.DLL, En cuarentena, 1000001, 0, 1.0.51201, 0000000000000000000003EB, dds, 01644968, BC4B41730C7A7600675A925F3F5B6CAF, 9E50D3CB16990A26311DC412DE6F3CC8C87D37D03DB7656DD3891A7D80FD91FA

Generic.Malware/Suspicious, D:\USERS\EL SOTO\DOWNLOADS\UTORRENT\UTORRENT PRO.EXE, En cuarentena, 0, 392686, 1.0.51201, , shuriken, , 83970389C0FD77C7798D41FDEFED3615, B411EA4B3353A9A52896A0659C24588538F1226CFD1929346F68D208DFAAB864

Sector físico: 0

(No hay elementos maliciosos detectados)

WMI: 0

(No hay elementos maliciosos detectados)

(end)

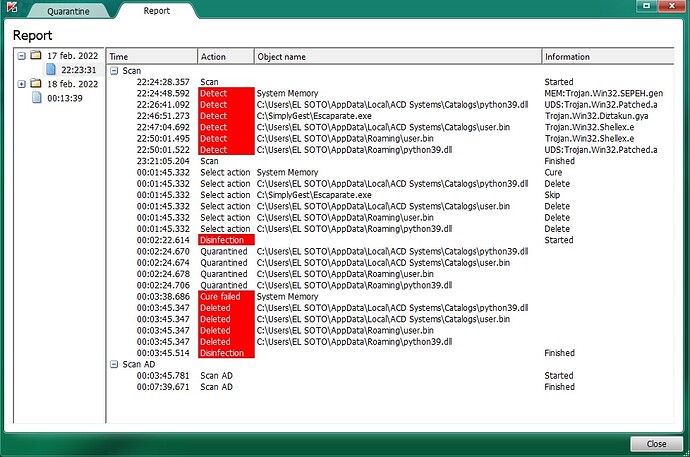

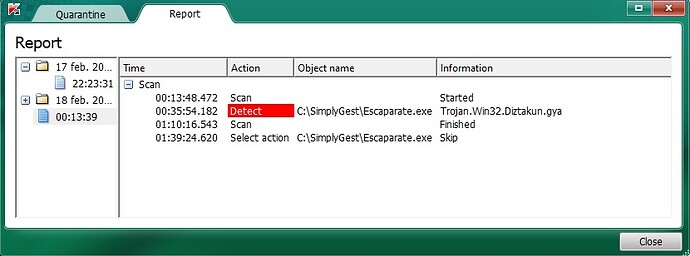

DrWeb CureIt!:

-----------------------------------------------------------------------------

Start curing

-----------------------------------------------------------------------------

C:\Users\EL SOTO\Documents\Rainmeter\Skins\Mond\@Resources\Addons\RainRGB4.exe - quarantined

C:\Users\EL SOTO\Documents\Rainmeter\Skins\RetrOcOlOr\@Resources\Addons\RainRGB4.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\AUpdate.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\AutoNts.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\7z.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\AutoUpdate.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Backup.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Boost.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\DriverBooster.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\ChangeIcon.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\CareScan.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DataState.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Cmpnt.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DBDownloader.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DetectWave.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\BoostTray.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Focus.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DriverUpdate.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\FaultFixes.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\IsuScan.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Bugreport.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\madDisAsm_.bpl - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\madBasic_.bpl - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\libssl-1_1.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DriverBooster.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\madExcept_.bpl - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Manta.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\PowerMgr.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\NoteIcon.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Passenger.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\IObitDownloader.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\InstStat.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\cbutton.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\RttHlp.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\ScanDisp.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\ScanWinUpd.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Scheduler.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\libcrypto-1_1.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\SysRest.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Scanner.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Transform.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\sqlite3.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\rma.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\vclx120.bpl - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Register.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\WebRes.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Boost\BoostMenu32.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\TrialPromote.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Boost\BoostMenu64.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\MsgBoxEx.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DpInst\x64\dpinst.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\DbzInst.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Zip.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\DIFxAPI32.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DpInst\x86\dpinst.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\DIFxAPI64.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\SetVolume32.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\SetVolume64.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\SetupHlp.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\HWiNFO\HWiNFO.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\DpInstX64.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\DrvInstall\DpInstX32.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\unins000.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\rtl120.bpl - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\vcl120.bpl - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Pub\UninstallerHelper.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Pub\PreCare.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Pub\PubMonitor.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\TaskbarPin\ICONPIN32.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\TaskbarPin\ICONPIN32.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\TaskbarPin\ICONPIN64.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\TaskbarPin\ICONPIN64.dll - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$R5OE5ID\Driver Booster\7.4.0\Pub\ProBrcp.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$REMCLUO\Un-UsbFix.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$RF85AZS\Online Application\Online Application Updater.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$RF85AZS\Online.io Application\Online Application Updater.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$RNRP1CY\2979e04a85dcd75c9ec91e8589a725de\Windows Updater.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$RNRP1CY\297adb65036e9306052eeab78033fb74\Traffic Exchange Updater.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$RNRP1CY\2eb9ee42e12d953bcdf487c7c30f4a51\Online Application Updater.exe - quarantined

D:\$Recycle.Bin\S-1-5-21-136483991-2942022772-4039441304-1001\$RNRP1CY\b3fc19127b70fb2e957636bb03051127\Online Application Updater.exe - quarantined

D:\ETKA\PROG\Pakete82\Delta\Server\Installation\SAPOnOff.exe - quarantined

D:\ETKA\PROG\Pakete82\Delta\Server\Program\DataUpd.exe - quarantined

D:\ETKA\PROG\Pakete82\Delta\Server\Program\vbox-shadow.exe - quarantined

D:\ETKA\PROG\Pakete82\Delta\COMbox\COMbox-Update-2.9.11-Setup.exe - quarantined

D:\ProgramData\Microleaves\Traffic Exchange\updates\1.15.4 traffic exchange\Traffic Exchange1.15.4.exe - quarantined

D:\ProgramData\Microleaves\Online Application\updates\2.1.0\Online.IO-installer2.1.0.exe - quarantined

D:\Users\EL SOTO\Downloads\driver-booster-7-4-0-728.exe - quarantined

D:\Windows\Installer\29b7b.msi - quarantined

E:\DESCARGAS\Adobe.Acrobat.Pro.DC.2021.005.20060.Multilenguaje.ES.inc.Crack.X64\G3NP_2.7_AP_ZNT\Resources\NSudo.exe - quarantined

E:\El Soto\sgtycmodu109.exe - quarantined

Aquí va el informe del Eset Online Scaner.

17/02/2022 17:33:59

Archivos analizados: 1830052

Archivos detectados: 0

Archivos desinfectados: 0

Tiempo total de análisis: 04:14:34

Estado del análisis: Finalizado

He de decir que el problema sigue persistiendo. Todos los archivos que se han puesto en cuarentena (sobre todo los de los discos duros D y E los tenía desde hace bastante tiempo (algunos incluso años), así que el problema de esos archivos puestos en cuarentena no creo que sea.

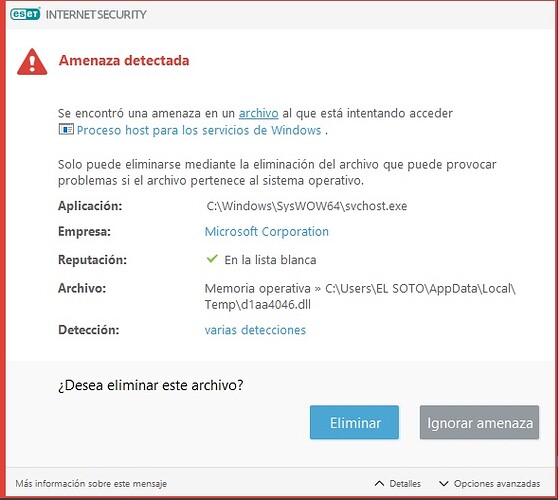

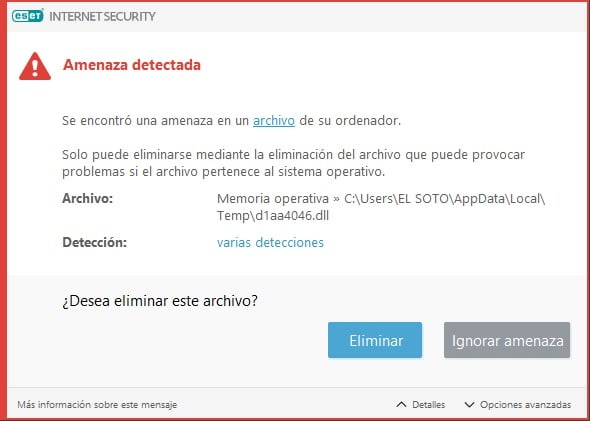

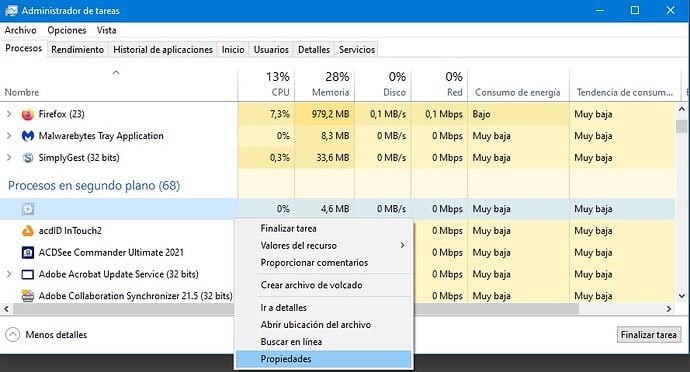

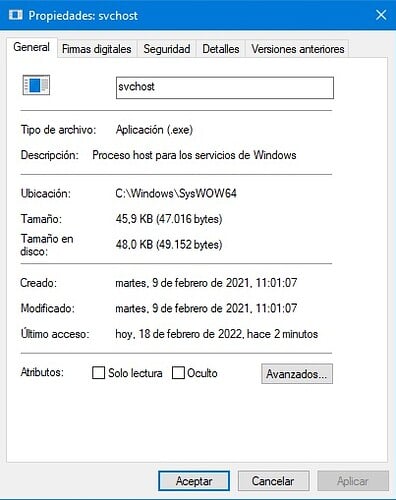

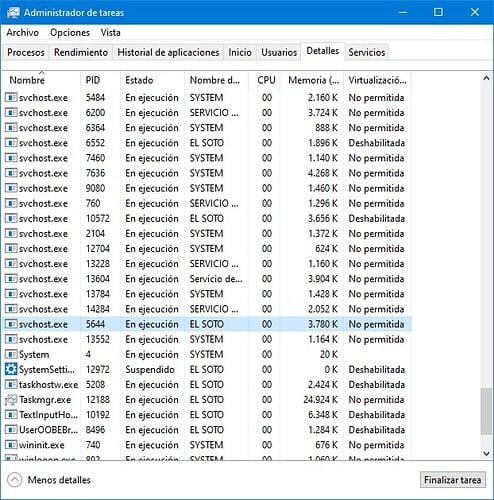

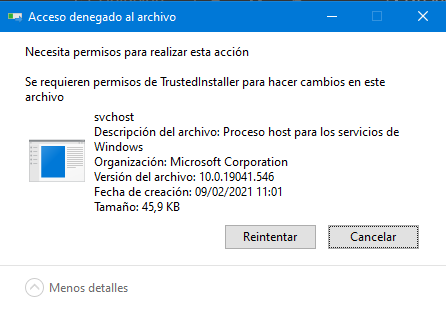

Sí que he detectado el proceso en el Administrador de Tareas, que a su vez coincide con el problema de la doble tilde (lo comento por si sirve de ayuda para la solución de éste tema). Dicho archivo se corresponde con el svchost.exe que comenté anteriormente.

Podría subir unas capturas de pantalla del mensaje de alerta de mi antivirus, así como el proceso al que me refiero en el administrador de tareas.

Quedo a la espera de respuestas. Gracias de antemano y un saludo.