EMOTET, la botnet y amenaza global que ya llego a Latinoamerica

EMOTET, la botnet de distribución de troyanos bancarios más importante del mundo ya se encuentra apuntando a Chile y Latinoamerica con campañas masivas de Phishing y documentos adjuntos de tipo Microsoft Word principalmente.

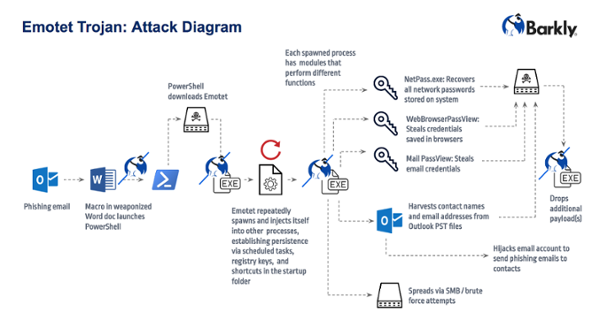

Emotet es una familia de troyanos bancarios conocida por su arquitectura modular, técnica de persistencia y autopropagación similar a la de los gusanos. Paso de ser un troyano bancario a un completo framework de distribución de amenazas:

El arribo

Mealybug es conocida mundialmente como la banda que dio vida a Emotet en 2014. Luego de desatar un ataque a la banca alemana que incluso sustrajo dinero de cuentas personales, su creación migró a Suiza, Australia y Estados Unidos. Y en 2018 llegaron a Latinoamérica, con ataques a México y Costa Rica. Pero, ¿qué convirtió a estos malwares en la pesadilla mundial de la banca? Su sofisticación, adaptabilidad y que afectan al eslabón más débil de la ciberseguridad: el humano.

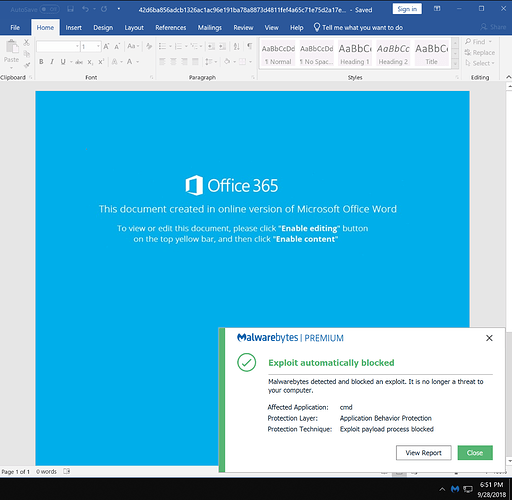

*"Llega a los equipos de los clientes de diferente forma. Es distribuido a través de campañas de spam utilizando una variedad de disfraces para hacer pasar por legítimos sus adjuntos maliciosos. El troyano es frecuentemente utilizado como un downloader o como un dropper para payloads secundarios potencialmente más dañinos. Debido a su alto potencial destructivo , Emotet fue objeto de un comunicado por parte del CERT de Estados Unidos en julio de 2018.

Modus operandi

¿Por qué se convirtió en la pesadilla de la banca? “Es peligroso porque es polimórfico. Va cambiando automáticamente el código que tiene, y eso hace más difícil que un antivirus detecte la firma que deja. Además, utiliza la barrera más débil de la ciberseguridad, que son las personas. Tiene varias versiones y cada vez han hecho ataques más grandes”

La sofisticación de este malware radica en su capacidad de mutar. Y se presenta de tantas formas, como cosas puede hacer. Las bandas no dispersan sus energías en usuarios al azar, sino que apuntan a computadores clave de las empresas. “Puede trabajar como Swift, empezar a escuchar lo que hago en mi equipo y lo envía en la red al grupo de hackers, o captura el teclado o la combinación de claves en tiempo real. También puede transmitir mi cámara en forma silenciosa, o el micrófono” .

Al “actuar de forma de puerta trasera el troyano suele no detectarse hasta que los dineros empiezan a moverse a otras cuentas” . Y si es tan difícil de detectar, ¿cómo se combate? Aquí los expertos señalan que no importa la cantidad que los bancos inviertan en seguridad, ya que un solo descuido de un empleado puede desatar el caos.

Utiliza principalmente vulnerabilidades de Microsoft Office para ejecutar código en la máquina y hacer las descargas de sus componentes, se vale de CVE’s como:

- CVE-2014–1761

- CVE-2017–0199

- CVE-2017–0199

- CVE-2018–8430

- CVE-2018–0792

Fuente: Segu-Info