Los operadores del REvil Ransomware, también conocido como Sodinokibi, han anunciado que utilizarán archivos y datos robados como palanca para que las víctimas paguen rescates.

Una nueva táctica de los desarrolladores de ransomware es liberar los datos de una víctima si no pagan el rescate. Si bien hemos visto estas amenazas en el pasado, solo recientemente los operadores de Ransomware, como Maze, realmente lo siguieron.

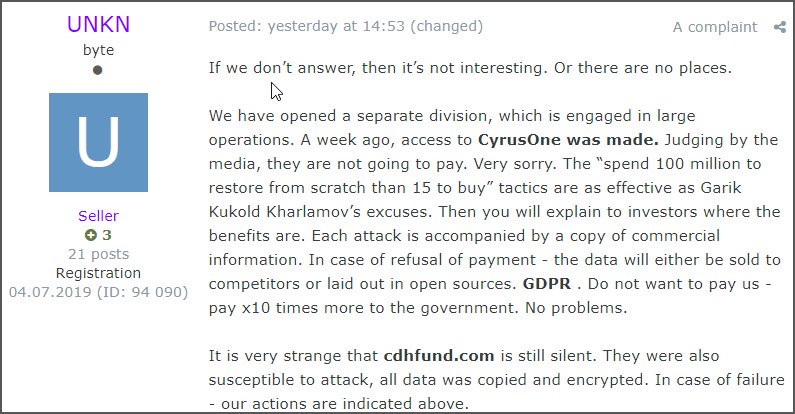

En una nueva publicación en un foro ruso de malware y piratas informáticos que el investigador de seguridad Damian compartió con nosotros , el representante público del ransomware REvil conocido como UNKN afirma que se ha creado una nueva “división” para grandes operaciones.

Afirman que una operación reciente de este grupo es el ataque contra el centro de datos CyrusOne que se informó la semana pasada. Como parte de esta operación, UNKN afirma que han robado archivos de la compañía antes de encriptar su red.

REvil continúa diciendo que si una empresa no paga el rescate, los actores del ransomware divulgarán públicamente los datos robados o los venderán a los competidores. En su opinión, esto sería más costoso para la víctima que pagar el rescate.

Publicación en el foro del operador REvil

El texto original en ruso de la publicación anterior está a continuación:

Если не отвечаем - значит не интересны. Либо мест нет.

Мы открыли отдельное подразделение, которое занимается крупными операциями. Неделю назад был осуществлен доступ к CyrusOne. Судя по СМИ - платить они не собираются. Очень жаль. Тактика “потратим 100 миллионов на восстановление с нуля, чем 15 на выкуп” такая же эффективная, как и оправдания Гарика Куколда Харламова. Инвесторам потом будете объяснять, где выгода. Каждая атака сопровождается копированием коммерческой информации. В случае отказа выплаты - данные будут либо проданы конкурентам, либо выкладываться в открытые источники. GDPR. Не хотите платить нам - платите в х10 раз больше правительству. Нет проблем.

Очень странно, что cdhfund.com до сих пор молчат. Они также были подвержены атаке, все данные скопированы и зашифрованы. В случае отказа - наши действия обозначены выше.

La traducción al inglés a través del Traductor de Google también se puede leer a continuación:

If we don’t answer, then it’s not interesting. Or there are no places.

We have opened a separate division, which is engaged in large operations. A week ago, access to CyrusOne was made. Judging by the media, they are not going to pay. Very sorry. The “spend 100 million to restore from scratch than 15 to buy” tactics are as effective as Garik Kukold Kharlamov’s excuses. Then you will explain to investors where the benefits are. Each attack is accompanied by a copy of commercial information. In case of refusal of payment - the data will either be sold to competitors or laid out in open sources. GDPR . Do not want to pay us - pay x10 times more to the government. No problems.

It is very strange that cdhfund.com is still silent. They were also susceptible to attack, all data was copied and encrypted. In case of failure - our actions are indicated above.

Los ataques de ransomware ahora son violaciones de datos

Durante años, los desarrolladores y afiliados de ransomware han estado diciendo a las víctimas que deben pagar el rescate o que los datos robados se divulgarán públicamente.

Si bien ha sido un secreto bien conocido que los actores de ransomware espían los datos de las víctimas y, en muchos casos, los roban antes de que los datos se cifren, en realidad nunca llevaron a cabo sus amenazas de liberarlos.

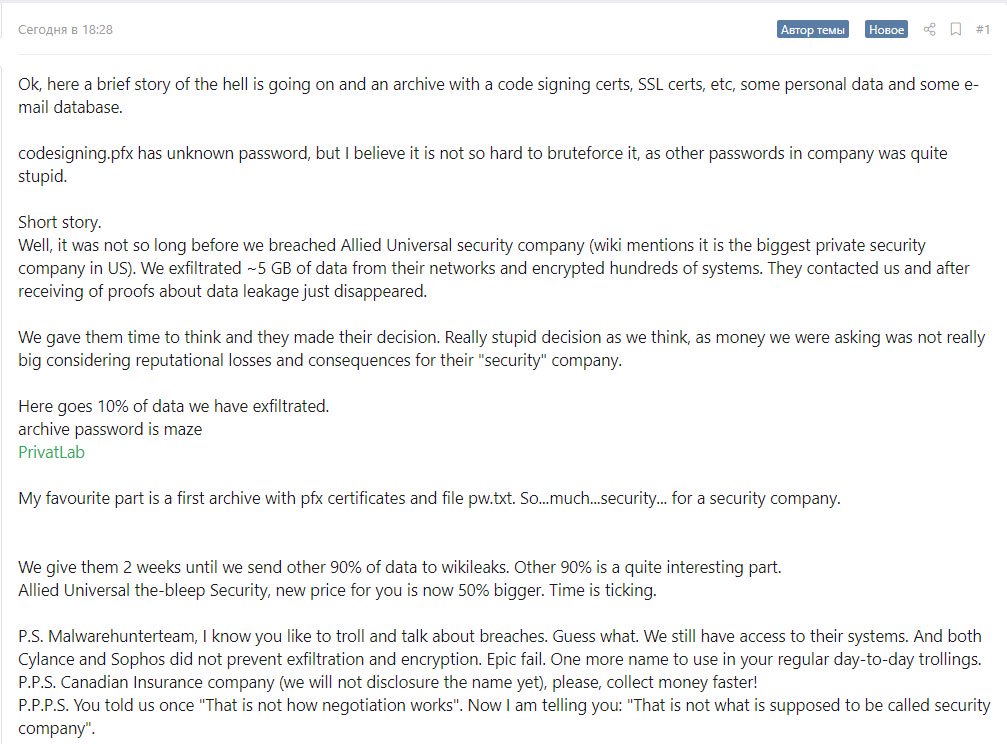

Todo esto cambió a fines de noviembre cuando Maze Ransomware amenazó a Allied Universal de que si no pagaban el rescate, liberarían sus archivos. Cuando no recibieron un pago, liberaron 700 MB de datos en un foro de piratería.

Divulgación pública de datos de Allied Universal

Durante los ataques de ransomware, algunos actores de amenazas han dicho a las compañías que están familiarizadas con los secretos internos de la compañía después de leer los archivos de la compañía. A pesar de que esto debería considerarse una violación de datos, muchas víctimas de ransomware simplemente lo barrieron bajo la alfombra con la esperanza de que nadie lo descubriera.

Ahora que los operadores de ransomware están liberando los datos de las víctimas, esto tendrá que cambiar y las empresas tendrán que tratar estos ataques como violaciones de datos.

Esto se debe a que potencialmente se pueden divulgar los registros médicos de los empleados, la información personal, las cartas de despido, los salarios y mucho más. Además, si se roba información de terceros, lo cual es muy probable, entonces eso también requiere divulgación adicional.

Es demasiado pronto para decir si estas nuevas tácticas empujarán a las empresas a tratar los ataques de ransomware como violaciones de datos, pero a medida que más desarrolladores de ransomware publiquen documentos robados, podemos esperar que aumenten las demandas y la preocupación pública.

Fuente: BleepingComputer