Todas mis fotos jpg se han cambiado a la extensión .fkjckhhs, se ha asociado al firefox, pero no me deja verlas ni dando a abrir con… y señalando el paint.

Hola @Bobby1 Parece que tus fotos han sido cifradas por un ransomware pero la extensión no me resulta conocida como para decirte a que familia pertenece. Así que lo primero que debes hacer es tratar de identificarlo usando ID-Ransomware

Sube dos dos archivos que estén cifrados a su pagina, de esta manera sabrás de que familia se trata y si es posible recuperarlos. Déjanos el enlace con los resultados

Saludos

Me pone que agregue una nota de rescate, no sé que es eso, he agregado dos archivos en las dos partes que me dan para subir, en nota de rescate y en muestra de archivo cifrado, el resultado es que no se pudo determinar el ransoware.

Vamos por partes

Cuando el ransomware ha cifrado tus archivos, también suele crear otro archivo (por lo regular de texto) que te avisa que tus archivos han sido cifrados y deja las instrucciones para que puedas recuperarlos, esta “nota de rescate” suele dejarla en la misma ubicación en donde se encuentren los archivos que ha cifrado o en las carpetas de los documentos del usuario afectado.

Las variantes de una familia suelen usar las mismas direcciones de contacto en sus notas y las mas conocidas por este foro pertenecen a la familia STOP/DJVU que tiene docenas de ellas y se caracterizan por añadir una extensión aleatoria (propia de cada variante) al nombre de los archivos que han sido cifrados.

Por desgracia, ID-Ransomware no logra identificar al ransomware que pudo haberte atacado y no podemos estar seguros de que se trate de la familia DJVU y por eso vamos a necesitar:

- Abre la carpeta en donde se encuentren las fotos cifradas en el explorador de Windows

- De preferencia agrupa todos los archivos por tipo

- Toma una captura de todo lo que aparezca en el explorador y la pegas aquí cuando nos respondas

También revisa si encuentras un archivo de texto o cualquier otro archivo que tu no hayas creado en la ubicaciones que te he mencionado anteriormente

Además necesitas realizar los pasos de esta guía

Trata de hacerlos todos y nos traes los reportes de las herramientas que logres ejecutar o nos comentas cualquier problema que hayas tenido.

Saludos

He encontrado un archivo de texto que se llama Readme, lo he puesto en notas y tampoco identifica el Rsomware, tb adjunto captura de una de las carpetas infectadas, todas los archivos jpg del PC se han cambiado de extensión.

NO puedo agregar captura, me pone No puedes insetar elementos multimedia en esta publicación.

adjunto lo q pone en el archivo readme.html por si sirve de algo y hago la guía.

ALL YOUR DOCUMENTS PHOTOS DATABASES AND OTHER IMPORTANT FILES HAVE BEEN ENCRYPTED!

====================================================================================================

Your files are NOT damaged! Your files are modified only. This modification is reversible.

The only 1 way to decrypt your files is to receive the private key and decryption program.

Any attempts to restore your files with the third party software will be fatal for your files!

====================================================================================================

To receive the private key and decryption program follow the instructions below:

1. Download 'Tor Browser' from https://www.torproject.org/ and install it.

2. In the 'Tor Browser' open your personal page here:

http://9furuudfkjckhhs.flx4x4zbn3yqepipaietppxnwm6aijaysyjxt73mgj4h7b44acrbypqd.onion/fkjckhhs

Note! This page is available via 'Tor Browser' only.

====================================================================================================

Also you can use temporary addresses on your personal page without using 'Tor Browser':

http://9furuudfkjckhhs.bidkeen.pw/fkjckhhs

http://9furuudfkjckhhs.tooits.space/fkjckhhs

http://9furuudfkjckhhs.andunit.fun/fkjckhhs

http://9furuudfkjckhhs.poetlog.site/fkjckhhs

Note! There are temporary addresses! They will be available for a limited amount of time!

No me deja mandar capturas, me da error. no puedes insertar elementos multimedia en esta publicación. Si hay un archivo de texto, lo he agregado en notas de rescate y tampoco reconoce el ransomware. estoy siguiendo la guía, para el eset online me pide q agregue mis datos y mi correo, hay q ponerlo?

pongo lo que hay el en archivo readme.html por si sirve de ayuda.

ALL YOUR DOCUMENTS PHOTOS DATABASES AND OTHER IMPORTANT FILES HAVE BEEN ENCRYPTED!

====================================================================================================

Your files are NOT damaged! Your files are modified only. This modification is reversible.

The only 1 way to decrypt your files is to receive the private key and decryption program.

Any attempts to restore your files with the third party software will be fatal for your files!

====================================================================================================

To receive the private key and decryption program follow the instructions below:

1. Download 'Tor Browser' from https://www.torproject.org/ and install it.

2. In the 'Tor Browser' open your personal page here:

http://9furuudfkjckhhs.flx4x4zbn3yqepipaietppxnwm6aijaysyjxt73mgj4h7b44acrbypqd.onion/fkjckhhs

Note! This page is available via 'Tor Browser' only.

====================================================================================================

Also you can use temporary addresses on your personal page without using 'Tor Browser':

http://9furuudfkjckhhs.bidkeen.pw/fkjckhhs

http://9furuudfkjckhhs.tooits.space/fkjckhhs

http://9furuudfkjckhhs.andunit.fun/fkjckhhs

http://9furuudfkjckhhs.poetlog.site/fkjckhhs

Note! There are temporary addresses! They will be available for a limited amount of time!

Me pasa algo muy raro cuando pongo las respuestas. No puedo agregar la captura, me dice q no tengo permisos para agregar archivos multimedia en la publicación. hay un archivo llamado readme.html en las carpetas de las fotos infectadas, lo he agregado a las notas pero sigue sin reconocer el ransomware. Si pongo aquí lo que pone el archivo me borra el post.

esto siguiendo la guía, he pasado el RKill, no ha detectaco nada, el malwarebytes ha detectado 4. El eset online me pide mis datos y mi correo electrónico, hay q ponerlos?

RKill

Rkill 2.9.1 by Lawrence Abrams (Grinler)

http://www.bleepingcomputer.com/

Copyright 2008-2022 BleepingComputer.com

More Information about Rkill can be found at this link:

http://www.bleepingcomputer.com/forums/topic308364.html

Program started at: 12/22/2022 10:41:13 AM in x64 mode.

Windows Version: Windows 10 Home

Checking for Windows services to stop:

* No malware services found to stop.

Checking for processes to terminate:

* No malware processes found to kill.

Checking Registry for malware related settings:

* No issues found in the Registry.

Resetting .EXE, .COM, & .BAT associations in the Windows Registry.

Performing miscellaneous checks:

* Windows Defender Disabled

[HKLM\SOFTWARE\Microsoft\Windows Defender]

"DisableAntiSpyware" = dword:00000001

Searching for Missing Digital Signatures:

* No issues found.

Checking HOSTS File:

* No issues found.

Program finished at: 12/22/2022 10:41:50 AM

Execution time: 0 hours(s), 0 minute(s), and 36 seconds(s)

malwarebytes

Malwarebytes

www.malwarebytes.com

-Detalles del registro-

Fecha del análisis: 22/12/22

Hora del análisis: 11:00

Archivo de registro: 74edc258-81df-11ed-b908-38fc98448472.json

-Información del software-

Versión: 4.5.19.229

Versión de los componentes: 1.0.1860

Versión del paquete de actualización: 1.0.63709

Licencia: Prueba

-Información del sistema-

SO: Windows 10 (Build 19044.2364)

CPU: x64

Sistema de archivos: NTFS

Usuario: LAPTOP-HKJ5OOUL\mmuno

-Resumen del análisis-

Tipo de análisis: Análisis personalizado

Análisis iniciado por:: Manual

Resultado: Completado

Objetos analizados: 585777

Amenazas detectadas: 4

Amenazas en cuarentena: 4

Tiempo transcurrido: 7 min, 28 seg

-Opciones de análisis-

Memoria: Activado

Inicio: Activado

Sistema de archivos: Activado

Archivo: Activado

Rootkits: Desactivado

Heurística: Activado

PUP: Detectar

PUM: Detectar

-Detalles del análisis-

Proceso: 0

(No hay elementos maliciosos detectados)

Módulo: 0

(No hay elementos maliciosos detectados)

Clave del registro: 0

(No hay elementos maliciosos detectados)

Valor del registro: 0

(No hay elementos maliciosos detectados)

Datos del registro: 0

(No hay elementos maliciosos detectados)

Secuencia de datos: 0

(No hay elementos maliciosos detectados)

Carpeta: 0

(No hay elementos maliciosos detectados)

Archivo: 4

Trojan.Injector.Generic, C:\USERS\MMUNO\DOCUMENTS\DOWNLOADS\MS.UPDATE.CENTER.SECURITY.KB51460860.MSI, En cuarentena, 3912, 1104958, 1.0.63709, 86B0710CD5F8CEA3F576BF66, dds, 02089050, 407B079F598E700117F3EA0F051C1222, 5C1296456F600D24F388B606F037876282F14591D458EA4A04BF8C48E0D5CBB7

Trojan.MalPack.Generic, C:\USERS\MMUNO\DOCUMENTS\DOWNLOADS\MS.UPDATE.CENTER.SECURITY.KB59244535.MSI, En cuarentena, 6852, 1103958, 1.0.63709, A235ABBA8520C8BBFC9F92E7, dds, 02089050, 2AED6AD66EB0737C7EA3F094F54F497A, 5F00A24DCB13A370F6618E90ED8A4795D89413F687B44CF132905BF99BCA042A

Trojan.MalPack.Generic, C:\USERS\MMUNO\DOCUMENTS\DOWNLOADS\MS.UPDATE.CENTER.SECURITY.KB52959729.MSI, En cuarentena, 6852, 1103958, 1.0.63709, 6AAED716DA8486EAF74705B1, dds, 02089050, 582C1D267D70320FAED3EEF5D0673881, 3E7ED586ADEFC08AF797936331F636F5E0180A8998F8E4CA7ACC691E8684539D

Trojan.Injector.Generic, C:\USERS\MMUNO\DOCUMENTS\DOWNLOADS\MS.UPDATE.CENTER.SECURITY.KB28713659.MSI, En cuarentena, 3912, 1104958, 1.0.63709, , ame, , F83BBD647FB003E7B9EBF1E0653716E9, DC6638881A90BB08FA4BF893308E8CB1F2296A0B982B2A4349BC74ED2B2D52A0

Sector físico: 0

(No hay elementos maliciosos detectados)

WMI: 0

(No hay elementos maliciosos detectados)

(end)

22/12/2022 13:22:23

Archivos analizados: 475581

Archivos detectados: 27

Archivos desinfectados: 27

Tiempo total de análisis 00:29:58

Estado del análisis: Finalizado

C:\$Recycle.Bin\S-1-5-21-3381927854-3651192534-2847491083-1001\$RD63E0O.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\FOTOS\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\resultados pruebas nov 2022\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Comida en la Yuca\Exportación sin título\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Comida en la Yuca\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\dia de la bicicleta 2015\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Fotos antiguas\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Guadalupe 2015\Retocadas\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Guadalupe 2015\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Homenaje esparragosa 2016\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\reviruela\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Ruta cumple marianin\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\ruta madroñiz 2016\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Ruta Mozárabe 2016\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Ruta Pedregoso 2016\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\ruta verde sevilla 2015\Originals\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\ruta verde sevilla 2015\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\semana santa\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\valdecaballeros\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\varias btt\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\Via verde la jara 2016\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\rutas MTB\via verde villanuevaduque\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\Turquía 2022\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Desktop\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\Documents\Downloads\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\fotos movil manolo\Pictures\README.html Win64/Filecoder.Magniber Troyano eliminado

C:\Users\mmuno\OneDrive\README.html Win64/Filecoder.Magniber Troyano eliminado

Después de pasar RKill, malwarebytes, eset online y ccleaner sigo teniendo el problema.

Hola @Bobby1 Como eres un usuario “nuevo” necesitas participar en la comunidad para poder subir imágenes o adjuntar archivos

Así funciona el sistema de este foro

Así funciona el sistema de este foro

Según el reporte que dejaste de Eset se trata de una variante de Magniber

Los archivos README.html que ha eliminado Eset son precisamente las notas de rescate de este ransomware. Debe ser una variante muy reciente que aún no esta registrada en la base de datos de ID-Ransomware y al parecer no hay herramienta de descifrado para ella

Entonces que hay q hacer, esperar a que salga la herramienta? Mientras no tengo acceso a las fotos?

Antes de tratar de recuperar los archivos hay que desinfectar el equipo, haciendo análisis completos con herramientas potentes.

Un análisis completo significa que debes insertar cualquier memoria SD, pendrive USB o disco externo que hayas podido usar en el equipo y ejecutar las herramientas en los modos indicados. Los análisis completos pueden requerir mucha paciencia y que el equipo no se suspenda durante el análisis. Si tu equipo es portátil deberás mantenerlo conectado a la corriente durante todo el procedimiento

Para empezar vamos a realizar un análisis personalizado con Malwarebytes, te dejo un fragmento de su manual para ello. En tu caso, lo mejor sera que mandes todo lo detectado a cuarentena y no ignores nada de lo encontrado

Análisis Personalizado

Con esta opción podemos seleccionar ficheros, discos, unidades Usb, memorias o dispositivos que queramos analizar.

Se recomienda usar esta opción cuando queramos buscar específicamente en algún lugar, disco o memoria usb de nuestro equipo.

Pulsaremos en cualquier parte en blanco del “Analizador”:

- Análisis Avanzado.

- Configurar el análisis.

- Dejaremos las opciones que están marcadas por defecto, y seleccionaremos TODAS las unidades de disco o usb que tenemos conectadas en nuestro equipo

- Por último clic en “Analizar”.

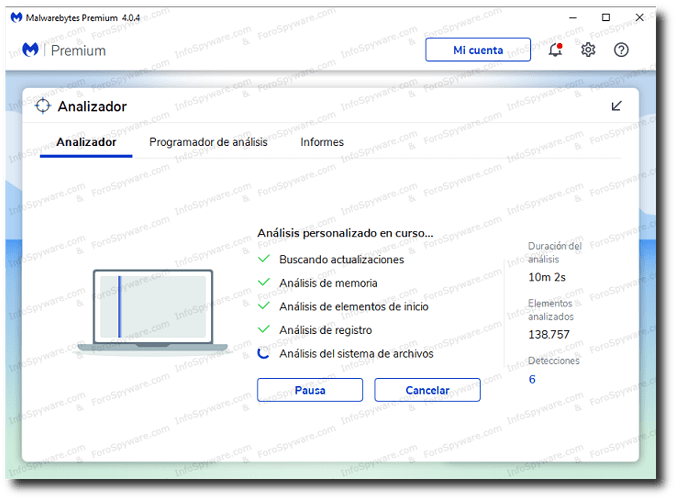

Inmediatamente veremos esta pantalla donde observaremos en el progreso de las distintas etapas que se irán produciendo consecutivamente, desde “Buscar Actualizaciones” hasta llegar al “Análisis del sistema de archivos”, y además podremos ir viendo los objetos infectados que se vayan encontrando.

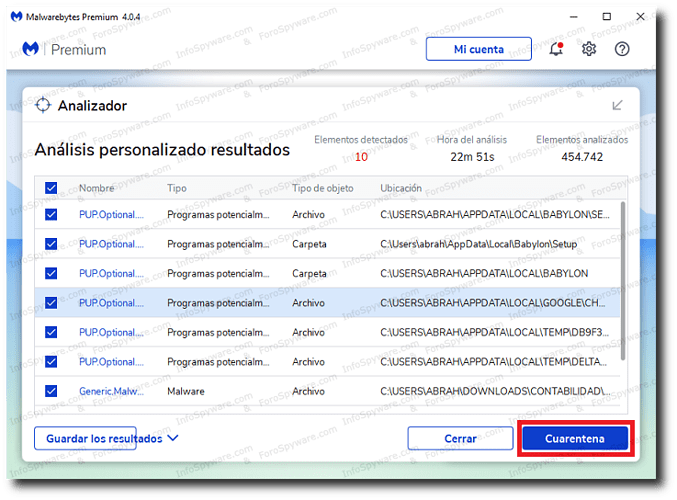

Al terminar el proceso de análisis veremos esta pantalla con los resultados del mismo, en ella pulsaremos en Cuarentena, primero evidentemente podemos verificar que es lo que nos ha detectado el análisis, revisando por si hubiera algo que NO quisiéramos eliminar.

Si no selecciona ninguna amenaza para moverse a la cuarentena, se le solicitará que haga clic en “Ignorar una vez”, “Ignorar siempre” o “Cancelar”. Ignorar una vez provocará que la amenaza vuelva a aparecer durante la siguiente ejecución de análisis. Ignorar siempre provoca que la amenaza se agregue a Exclusiones. Una amenaza que se ha añadido a las Exclusiones ya no será reportada como una amenaza a menos que haya razones para creer que ha sido manipulado. Debe proporcionar una disposición para cada amenaza que se muestra en esta pantalla. Las amenazas que se han trasladado a la cuarentena no pueden dañar su computadora. Se neutralizan como parte del proceso de cuarentena.

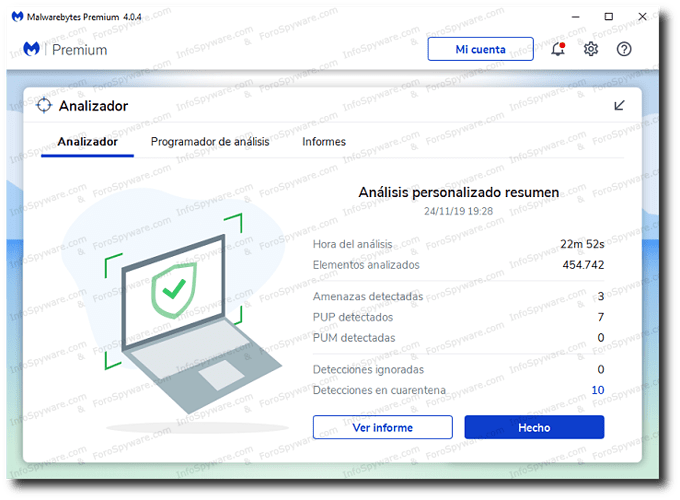

Una vez llevado a cabo la desinfección veremos esta pantalla final.

Al hacer clic en el botón Ver informe, se muestra el informe de escaneado que acaba de completar.

Si malwarebytes te pide reiniciar el equipo lo haces para completar la desinfección y nos traes el reporte

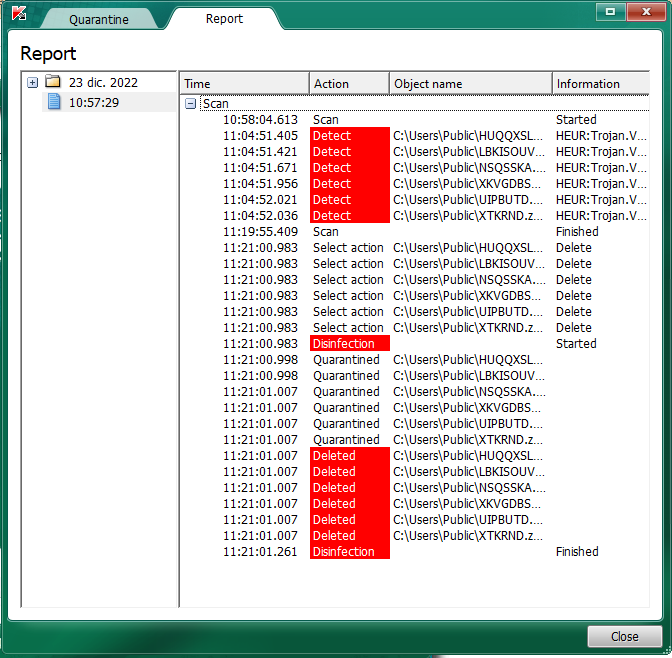

Seguimos con Kaspersky Virus Removal Tool

Sigue las instrucciones y nos traes el reporte y si es posible algunas capturas de los objetos detectados por Kaspersky

Sobre este punto

El porque sucede esto, puede ser por dos cosas:

- Posible código malicioso insertado en la nota de rescate bloqueado/eliminado por razones de seguridad hacia los usuarios

- Ser considerado como spam, tipo de contenido prohibido de acuerdo a nuestras reglas

Cuando quieran mostrarnos una nota de rescate:

- Si se trata de un archivo de texto, lo abren desde el bloc de notas

- Si se trata de un archivo hml como este caso, ábranla en un navegador

- Tomen una captura de la ventana del navegador o el bloc de notas o cualquier otra aplicación que esten usando para leer la nota

- Así que traten de subir una captura de pantalla de la nota y no traten de subir su contenido, ni mucho menos el archivo en sí

Saludos.

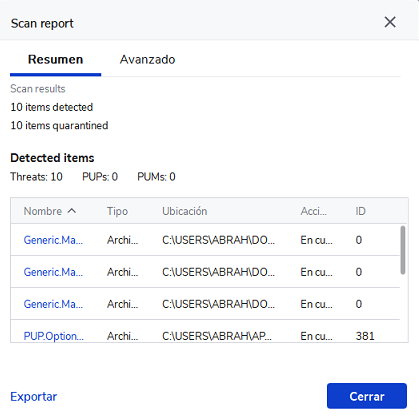

Malwarebytes no encontrado nada.

Malwarebytes

www.malwarebytes.com

-Detalles del registro-

Fecha del análisis: 23/12/22

Hora del análisis: 10:35

Archivo de registro: 13369dac-82a5-11ed-950c-38fc98448472.json

-Información del software-

Versión: 4.5.19.229

Versión de los componentes: 1.0.1860

Versión del paquete de actualización: 1.0.63743

Licencia: Prueba

-Información del sistema-

SO: Windows 10 (Build 19044.2364)

CPU: x64

Sistema de archivos: NTFS

Usuario: LAPTOP-HKJ5OOUL\mmuno

-Resumen del análisis-

Tipo de análisis: Análisis personalizado

Análisis iniciado por:: Manual

Resultado: Completado

Objetos analizados: 585917

Amenazas detectadas: 0

Amenazas en cuarentena: 0

Tiempo transcurrido: 5 min, 45 seg

-Opciones de análisis-

Memoria: Activado

Inicio: Activado

Sistema de archivos: Activado

Archivo: Activado

Rootkits: Desactivado

Heurística: Activado

PUP: Detectar

PUM: Detectar

-Detalles del análisis-

Proceso: 0

(No hay elementos maliciosos detectados)

Módulo: 0

(No hay elementos maliciosos detectados)

Clave del registro: 0

(No hay elementos maliciosos detectados)

Valor del registro: 0

(No hay elementos maliciosos detectados)

Datos del registro: 0

(No hay elementos maliciosos detectados)

Secuencia de datos: 0

(No hay elementos maliciosos detectados)

Carpeta: 0

(No hay elementos maliciosos detectados)

Archivo: 0

(No hay elementos maliciosos detectados)

Sector físico: 0

(No hay elementos maliciosos detectados)

WMI: 0

(No hay elementos maliciosos detectados)

(end)

Ahora vamos con DrWeb CureIt

Lo descargas, actualmente el enlace de descarga nos directamente a su pagina:

-

Haces clic en el Botón Descargar gratis > en el cuadro que Dice Para Su ordenador personal

-

Marcas las casillas y haces clic en el botón Descargar

-

Aparecera un formulario como este

-

-

Los 3 datos son obligatorios, no es necesario que tu nombre y apellidos sean los reales, lo que realmente importa es que la dirección de correo sea valida ya que ahí van a enviar el enlace para que puedas descargarlo.

-

Marcas las dos casillas y haces clic en el botón Enviar y esperas a que te notifique que el enlace fue enviado a la dirección de correo que pusiste

-

Ahora te toca comprobar tu email y ver si has recibido el mensaje de DrWeb, asegurate de revisar la carpeta de spam de tu correo para ver si el mensaje ha llegado, lo abres y sigues las instrucciones.

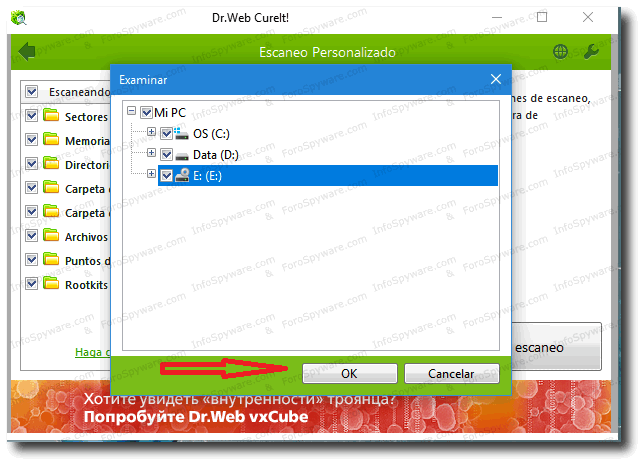

Sigue el manual que te puesto para realizar un análisis completo con DrWeb CureIt a tu equipo Debes seleccionar todas las casillas Configurar su reporte en mínimo A continuación pulsamos en “Haga clic para seleccionar archivos y carpetas”

Veremos la siguiente imagen:

Seleccionamos todas las unidades que tengamos, incluidas las extraibles y pulsamos en OK

Volveremos a la imagen anterior y pulsamos en Comenzar Escaneo

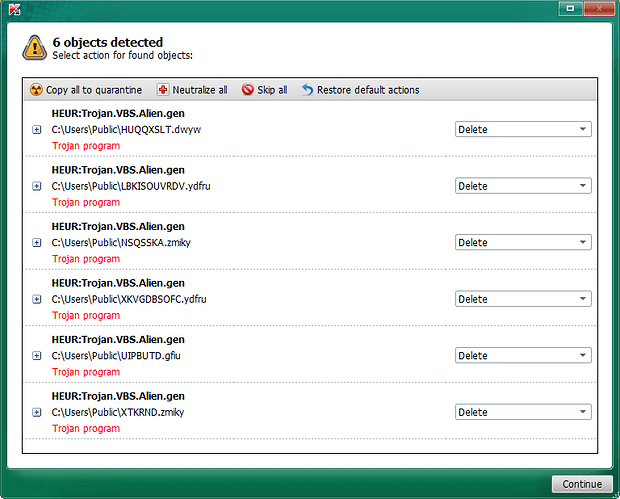

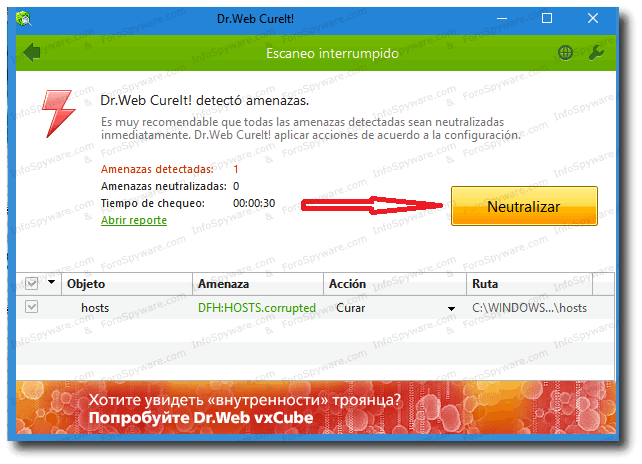

Una vez finalizado, si encuentra Amenazas, veremos una imagen similar a esta:

Pulsamos en Neutralizar

Una vez finalizada la desinfección, reiniciamos el pc.

Recuerda que es un análisis completo, por ende es muy exhaustivo y puede tomar bastante tiempo, así que ármate de paciencia y evita que el equipo se suspenda durante el análisis

Nos traes el reporte de DrWeb CureIt:

Buscaremos el Informe para pegarlo en el Foro:

De forma predeterminada, una vez que Dr. Web CureIt! finaliza de escanear el sistema operativo, crea un reporte que puede encontrar en la siguiente ruta:

Disco C\Nombre de Usuario\Dr Web\ Curelt.log

Nos comentas como va todo o cualquier problema que hayas tenido ya sea para descargar o al ejecutar DrWeb.

Algo que tengo que aclararte:

- Cuando se trata de ataque de Ransomware, es muy importante desinfectar el equipo antes de tratar de recuperar los archivos que hayan sido cifrados

- No queremos que el ransomware vuelva a cifrar los archivos que vamos recuperando o cualquier otro malware se vaya apoderando de ellos…

- Si el equipo no esta libre de malware, recuperar los archivos puede convertirse en una especie de “circulo vicioso”

Aquí esperamos tu reporte de DrWeb CureIt y tus comentarios al respecto

Saludos

hola, perdón el retraso, pero las fiestas me ha alejado del portatil.

Total 89534992322 bytes in 507243 files scanned (570174 objects)

Total 507261 files (569992 objects) are clean

Total 3 files are infected

Total 178 files are raised error condition

Scan time is 00:32:06.162

-----------------------------------------------------------------------------

Start curing

-----------------------------------------------------------------------------

C:\Program Files (x86)\Avira\VPN\uninstaller.exe - quarantined

C:\Program Files\WindowsApps\B9ECED6F.ASUSPCAssistant_3.1.13.0_x64__qmba6cd70vzyy\MyASUSUpdatedTask\PlugIn\UpdateMessenger.exe - quarantined

C:\Program Files\WindowsApps\Deleted\B9ECED6F.ASUSPCAssistant_3.1.11.0_x64__qmba6cd70vzyy79c41580-1946-4658-8cd5-28ea2ad06e20\MyASUSUpdatedTask\PlugIn\UpdateMessenger.exe - quarantined

Total 89534992322 bytes in 507243 files scanned (570174 objects)

Total 507261 files (569992 objects) are clean

Total 3 files are infected

Total 3 files are neutralized

Total 178 files are raised error condition

Scan time is 00:32:06.162