Fallout Exploit ha estado distribuyendo GandCrab Ransomware durante las últimas semanas, pero ahora ha cambiado su carga útil a Kraken Cryptor Ransomware.

Kraken Cryptor es un ransomware como un servicio (RaaS) que está siendo distribuido activamente por los afiliados. Como este es un sistema de afiliados, estamos viendo diferentes actores malos que distribuyen el ransomware utilizando una variedad de métodos. Por ejemplo, el mes pasado, un afiliado de Kraken comprometió el sitio Superantispyware.com y estaba distribuyendo el ransomware como un instalador falso para el programa de seguridad SuperAntiSpyware .

El afiliado detrás del compromiso de SuperAntiSpyware le dijo a BleepingComputer por correo electrónico que originalmente habían planeado reemplazar el archivo original de SuperAntiSpyware.exe con el ejecutable de ransomware, pero por alguna razón nunca lo hizo.

“Nuestro plan que reemplaza el archivo original con nuestro archivo de ransomware. No estamos seguros acerca de otros niños, pero hacemos esto por más diversión y poco dinero”.

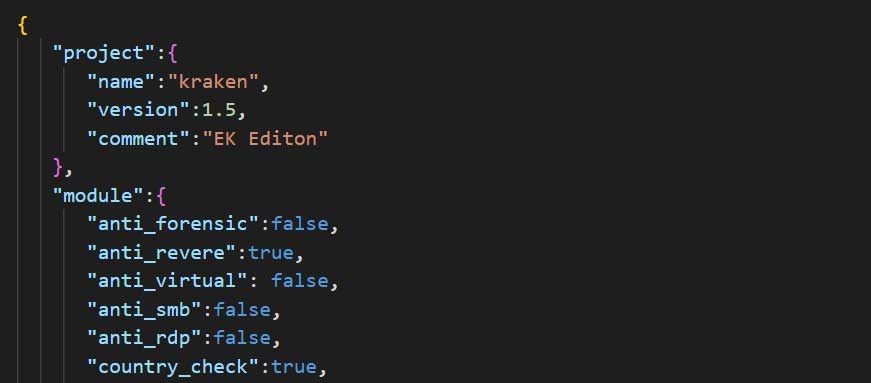

El experto en kits de explotación nao_sec le ha dicho a BleepingComputer en conversaciones privadas que el kit de explotación de Fallout comenzó a distribuir el Kraken Cryptor Ransomware a principios de esta semana. Primero comenzó a distribuir la versión 1.5, que tenía un comentario interesante de “Edición EK” en la configuración del ransomware.

Versión 1.5 Edición EK

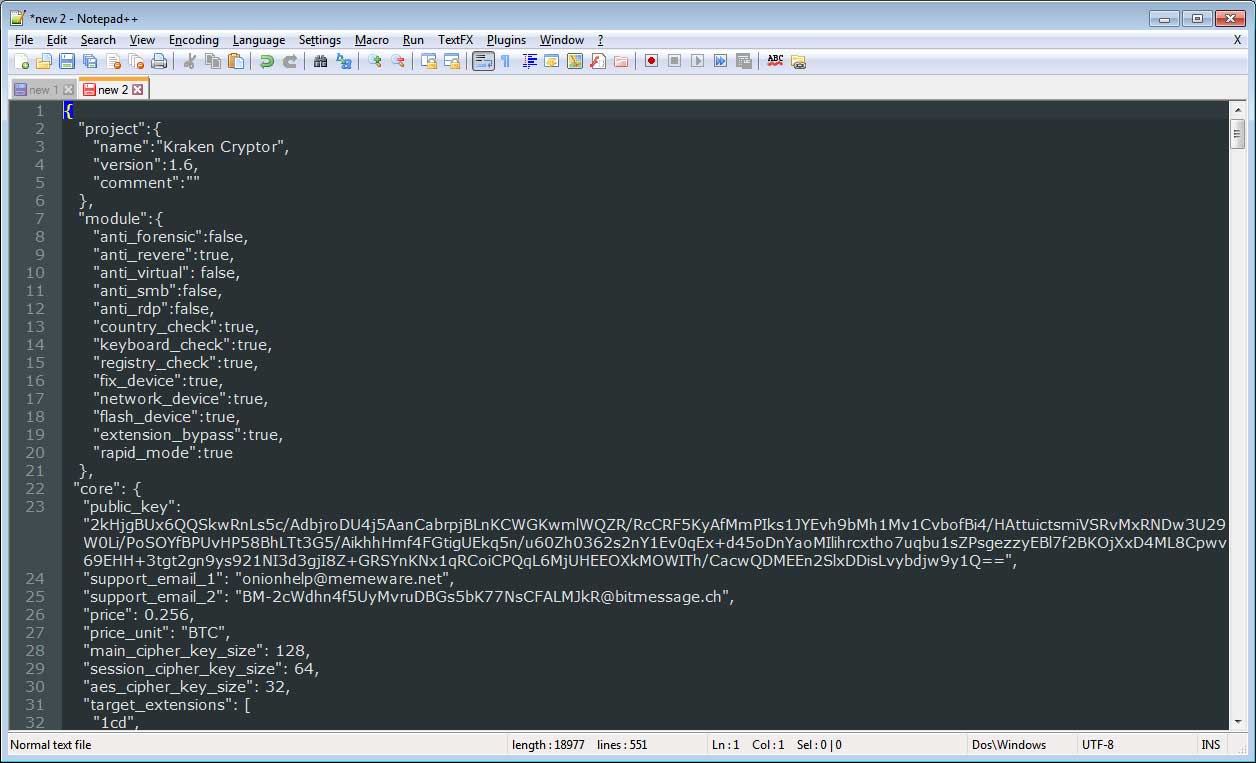

Hoy, nao_sec le dijo a BleepingComputer que el exploit comenzó a distribuir la versión 1.6, pero como se puede ver en la configuración, eliminó el comentario de “Edición EK” que se encuentra en la versión anterior.

Configuración parcial de la versión 1.6

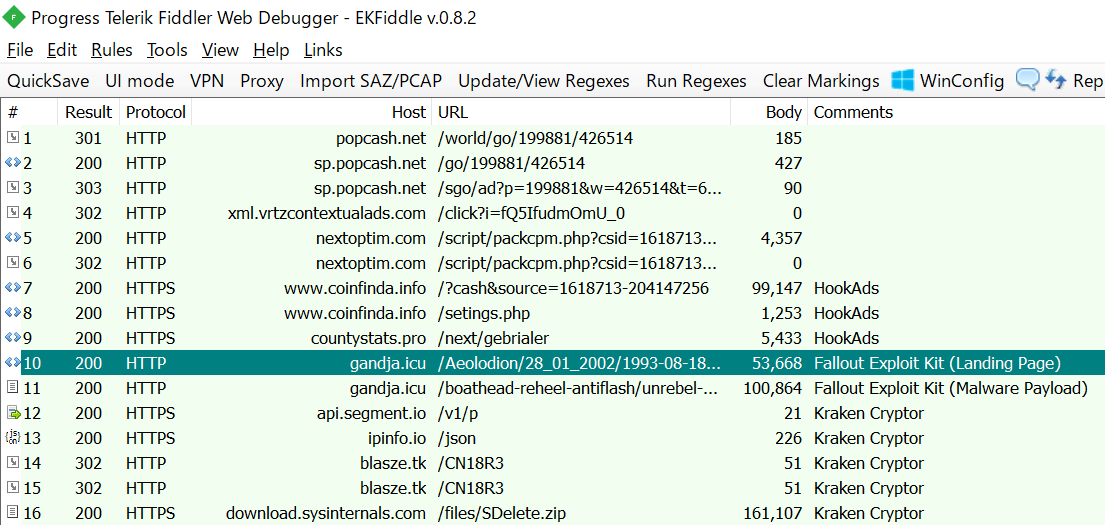

Las víctimas se encuentran con el kit de explotación visitando los sitios comprometidos que los redirigen a través de una serie de puertas de enlace que finalmente los llevan a la página donde se encuentra el kit de Fallout Exploit. Puede ver un ejemplo de estas redirecciones en el tráfico de Fiddler a continuación que fue capturado por Nao_sec. Fallout intentará explotar la vulnerabilidad de VBScript CVE-2018-8174 de Windows para instalar el ransomware.

Tráfico de Fiddler mostrando redirecciones.

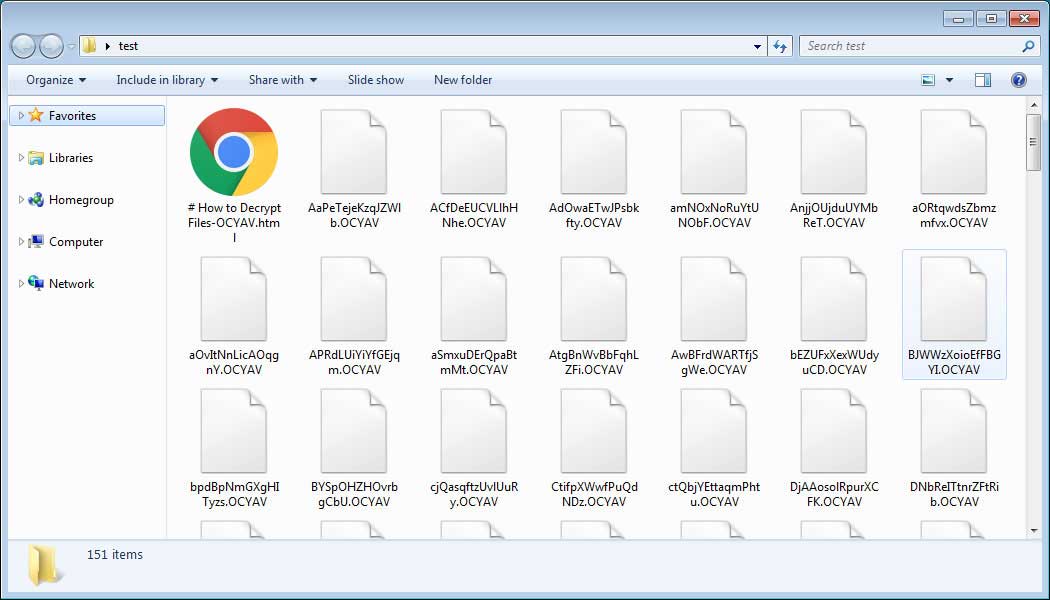

Una vez que se instale el ransomware, comenzará a cifrar los archivos de una víctima. A diferencia de las versiones anteriores, que utilizaban números secuenciales para el nombre de archivo y luego agregaban Lock.onion, esta versión cambiará el nombre de los archivos cifrados a un nombre aleatorio con una extensión aleatoria.

Por ejemplo, en nuestra prueba, cifró un archivo y cambió su nombre a AaPeTejeKzqJZWlb.OCYAV.

Carpeta Encriptada

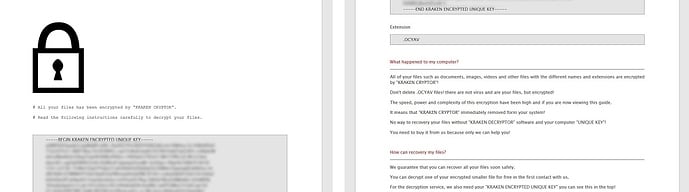

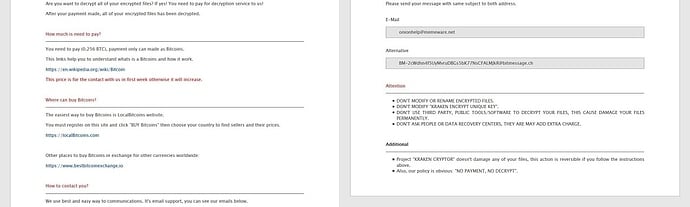

Mientras se encripta, el ransomware también creará una nota de rescate llamada # Cómo descifrar archivos- [extensión] .html . Esta nota de rescate contiene instrucciones sobre cómo pagar el rescate y póngase en contacto con el afiliado en [email protected] o [email protected].

Nota de rescate de Kraken Cryptor

Desafortunadamente, en este momento no hay forma de descifrar los archivos cifrados de forma gratuita.

Cómo protegerse del Kraken Cryptor Ransomware

Para protegerse de Kraken Cryptor, o de cualquier ransomware, es importante que use buenos hábitos informáticos y software de seguridad. En primer lugar, siempre debe tener una copia de seguridad confiable y probada de sus datos que se pueda restaurar en el caso de una emergencia, como un ataque de ransomware.

Debido a que Kraken se está instalando a través de kits de explotación, asegúrese de tener todas las últimas actualizaciones de seguridad de Windows instaladas y de que sus programas estén actualizados a las últimas versiones. Esto evitará que los kits de explotación utilicen vulnerabilidades para infectar su computadora.

Como también se sabe que el ransomware se instala a través de servicios de Escritorio remoto pirateados, es muy importante asegurarse de que esté correctamente bloqueado. Esto incluye asegurarse de que no haya computadoras con servicios de escritorio remoto conectadas directamente a Internet. En su lugar, coloque las computadoras que ejecutan el escritorio remoto detrás de las VPN para que solo sean accesibles para aquellos que tienen cuentas VPN en su red.

También es importante configurar las políticas de bloqueo de cuenta adecuadas para que sea difícil que las cuentas se vean forzadas a través de los Servicios de Escritorio Remoto.

También debe tener un software de seguridad que incorpore detecciones de comportamiento para combatir el ransomware y no solo detecciones de firmas o heurísticas. Por ejemplo, Emsisoft Anti-Malware y Malwarebytes Anti-Malware contienen detección de comportamiento que puede evitar que muchas infecciones de ransomware, si no la mayoría, cifren una computadora.

Por último, pero no menos importante, asegúrese de practicar los siguientes buenos hábitos de seguridad en línea, que en muchos casos son los pasos más importantes de todos:

- Copia de seguridad, copia de seguridad, copia de seguridad!

- No abra archivos adjuntos si no sabe quién los envió.

- No abra archivos adjuntos hasta que confirme que la persona realmente los envió,

- Escanear archivos adjuntos con herramientas como VirusTotal.

- ¡Asegúrese de que todas las actualizaciones de Windows estén instaladas tan pronto como salgan! También asegúrese de actualizar todos los programas, especialmente Java, Flash y Adobe Reader. Los programas más antiguos contienen vulnerabilidades de seguridad que comúnmente son explotadas por los distribuidores de malware. Por eso es importante mantenerlos actualizados.

- Asegúrese de que tiene instalado algún tipo de software de seguridad.

- Use contraseñas duras y nunca reutilice la misma contraseña en múltiples sitios.

- Si está utilizando los servicios de escritorio remoto, no lo conecte directamente a Internet. En su lugar, hazlo accesible solo a través de una VPN.

Fuente: BleepingComputer