LoJax es un nuevo malware detectado que es único en el mundo. A diferencia de otros códigos maliciosos, de este no te puedes deshacer pasando un antivirus o restaurando el ordenador. El malware resiste y vuelve a infectar una y otra vez el equipo, porque vive en la placa base del ordenador.

Según ha publicado la empresa de seguridad ESET, han descubierto un nuevo y poderoso malware llamado LoJax en el ordenador de una de las víctimas afectadas. Pero no lo han encontrado en el sistema operativo o en un archivo en el disco duro como tal, sino en una parte más privada aún del ordenador, en el UEFI.

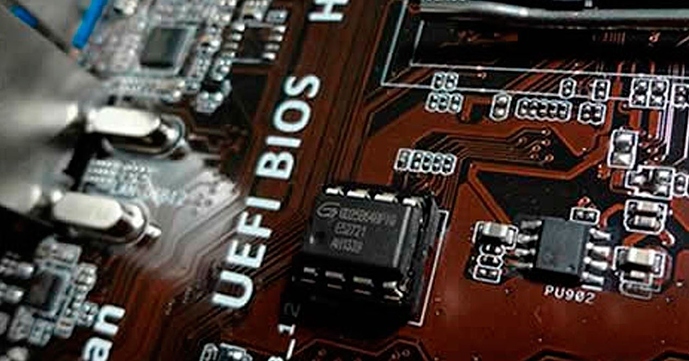

El UEFI es muy similar a la BIOS, su sucesor de hecho. Pero si tampoco sabes lo que es la BIOS, digamos que el UEFI es el firmware encargado de iniciar el ordenador y todos sus componentes. Es lo primero que se ejecuta al encender el ordenador, y lo que permite poder instalar un sistema operativo en él por ejemplo, ya que enciende y controla todos los componentes.

Pues bien, según ha indicado la firma de seguridad ESET, el malware LoJax lo que hace es que una vez consigue ejecutarse en el ordenador de la víctima modificar la UEFI del mismo. La UEFI es una parte delicada del ordenador y generalmente no se altera. Por lo tanto, también es uno de los lugares menos sospechosos del equipo donde uno espera encontrarse un malware . Una vez está instalado en el UEFI, sólo tiene que desplegarse una y otra vez por el equipo siempre que se reinstale el sistema operativo o se restaure/cambie el disco duro.

Un método teórico hasta ahora reservado para las conferencias de seguridad

Acceder a la UEFI, modificarla y ejecutar desde ahí un malware siempre ha sido más un método teórico que práctico . Según indica ESET, hasta ahora han visto algunos conceptos y pruebas, pero ninguno real y completamente funcional. Tanto es así que los ataques desde la UEFI están más presentes en charlas de seguridad como métodos posibles a futuro que métodos puestos en práctica.

El malware LoJax es destacable por dos razones. La primera de ellas es que demuestra que efectivamente se puede ejecutar y desplegar malware desde la UEFI , por lo tanto puede no ser el único de su categoría en funcionamiento. La segunda de ellas es por el origen de LoJax: un sistema antirrobo llamado justamente LoJack.

Los investigadores han determinado que LoJax es una modificación del software antirrobo LoJack . Este software , para poder rastrear equipos robados se instala en el firmware de la placa base, de este modo aunque los ladrones restauren el ordenador, seguirán pudiendo rastrearlo. Es más, incluso muchos equipos permiten la instalación fácil de LoJack por determinar que es un software “con buenas intenciones”. Ejecutar el malware LoJax parece haber sido sencillo en tal caso.

Deshacerse de un malware (casi) imposible de eliminar

Aunque parezca prácticamente imposible deshacerse de LoJax si un equipo está infectado, lo cierto es que hay formas de hacerlo. La solución más simple y efectiva puede ser tirar el ordenador y destruir a martillzos la placa base. Pero sí no estás dispuesto a eso, ten en cuenta que reinstalar una y otra vez Windows no va a funcionar .

Lo que sí que funciona es instalar un nuevo firmware en la placa base . Modificar el UEFI no es tarea sencilla, pero sí que parece ser el único método real que elimine por completo LoJax. Y por supuesto, añadir un disco duro completamente restaurado previamente.

Fuente: xataka

.

.