Un fallo de seguridad en Thunderbolt afecta a millones de PCs anteriores a 2019 y permite acceder a datos protegidos en menos de 5 minutos

Descubren una serie de vulnerabilidades en Thunderbolt que ponen en riesgo a millones de ordenadores. El investigador Björn Ruytenberg de la Universidad de Eindhoven ha puesto en conocimiento de la comunidad la posibilidad de realizar un ataque físico a un ordenador en menos de 5 minutos , pudiendo saltarse el bloqueo del ordenador y acceder a datos protegidos.

La conectividad Thunderbolt está presente en la mayoría de ordenadores, es por eso que este ataque denominado ‘Thunderspy’ es potencialmente tan peligroso. En un periodo de tiempo muy reducido y con un equipo de periféricos valorados en menos de 400 dólares, un atacante con acceso físico al PC podría hackear el dispositivo en menos de cinco minutos.

Thunderspy, un ataque que afecta a millones de PCs

“Todo lo que el atacante necesita hacer es desenroscar la placa posterior, conectar un dispositivo momentáneamente, reprogramar el firmware, volver a colocar la placa posterior y el atacante ya tiene acceso completo al portátil”, explica Ruytenberg a Wired.

El ataque se basa en 7 vulnerabilidades encontradas en el diseño de Intel . Thunderspy ataca el puerto Thunderbolt y al permitir entrar en el dispositivo, no deja rastro del acceso ya que hace creer al ordenador que está siendo su dueño el que accede, según describe el investigador.

Según explica el investigador, todos los ordenadores equipados con Thunderbolt y sistemas Windows o Linux vendidos entre 2011 y 2020 pueden ser vulnerables . Sin embargo, desde 2019 algunos fabricantes ofrecen la protección Kernel DMA, que los protege parcialmente.

Entre las vulnerabilidades que aprovecha Thunderspy se encuentran las siguientes:

- Verificación de firmware inadecuada

- Debilidad en la autenticación del dispositivo

- Uso de metadatos no autenticados

- Ataque de degradación utilizando compatibilidad con versiones anteriores

- Uso de configuraciones de controlador no autenticadas

- Deficiencias de la interfaz flash SPI

- Sin seguridad de Thunderbolt en Boot Camp

Las primeras cinco vulnerabilidades fueron encontradas el pasado 10 de febrero. Intel confirmó a los investigadores que dos de ellas eran nuevas para el equipo. Para el 17 de marzo, Intel confirmó la sexta vulnerabilidad. Posteriormente, el 25 de marzo se informaba a otros fabricantes de este problema.

Microsoft explicaba hace semanas que uno de los motivos por los que la Surface Book 3 no incluía Thunderbolt 3 era por razones de seguridad . “Si tienes un dispositivo bien preparado que pueda colocarse en el puerto de acceso directo a la memoria, se puede acceder al dispositivo completo en la memoria y a todos los datos almacenados en la memoria. No creemos, en este momento, que Thunderbolt pueda brindar la seguridad que realmente se necesita en los dispositivos”.

Cómo saber si un dispositivo es vulnerable

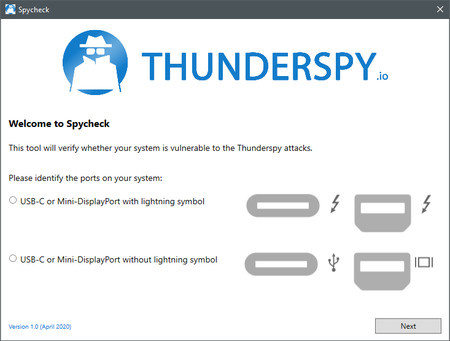

Para descubrir si nuestro ordenador puede estar en peligro, los investigadores han creado un software open source llamado Spycheck para ver si el dispositivo es susceptible a las vulnerabilidades. La herramienta está disponible en Windows y Linux, no así para los usuarios de macOS.

Para hacerlo funcionar deberemos extraer el ZIP, aceptar el programa, seleccionar el idioma y la licencia y ejecutar el programa. El análisis puede solicitar en algunos casos conectar un periférico externo a través de uno de los puertos Thunderbolt, habitualmente marcados con un símbolo del rayo . Los puertos USB tipo C exclusivos que no poseen el símbolo de Thunderbolt no se ven afectados.

Qué podemos hacer: no dejar desatendido nuestro ordenador

Para los ordenadores anteriores a 2019, no hay por el momento un parche . En Apple, los Macs posteriores a 2011 solo son parcialmente vulnerables en caso de no utilizar MacOS y activar Boot Camp.

¿Cuál es la solución que recomiendan los investigadores? Principalmente llevar cuidado con nuestro ordenador y evitar que caiga en manos de extraños, pues este peligroso ataque requiere de acceso físico al dispositivo. " Evita dejar el PC desatendido mientras esté encendido, incluso aunque esté bloqueado ", recomienda el investigador. En caso de no apagarlo, es preferible hibernar el PC (suspensión del disco) antes que suspenderlo (suspensión de la RAM).