El malware, que podría haber sido instalado en cerca de 1 millón de ordenadores, se encontraba dirigido a un grupo pequeño de usuarios.

Según ha descubierto el equipo de Kaspersky Lab, en la que ha llamado operación ShadowHammer, el software Asus Live Update habría sido empleado para instalar malware en los equipos que utilizan dicho programa. Esta herramienta se encuentra preinstalada en los ordenadores de ASUS para la actualización del software de serie.

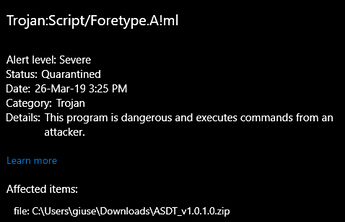

El malware, aunque podría haber sido instalado en cerca de 1 millón de ordenadores, sólo se ejecutaba en las máquinas cuya dirección MAC se encontrase en una lista de direcciones ubicada en el código del malware. En total, Kaspersky ha encontrado 600 direcciones diferentes entre 200 muestras recopiladas, aunque la lista podría ser mayor.

Según la marca de antivirus, ASUS fue notificada el día 31 de enero, aunque ésta todavía no ha tenido tiempo de dar más información.

Según reveló Symantec, 13.000 equipos que emplean su antivirus se habrían visto comprometidos por este malware, mientras según Kaspersky unos 57.000 de sus usuarios se vieron afectados. En el caso de Kaspersky, la mayoría de los equipos infectados provienen de Rusia, algo que no debe extrañar al tener una mayor cuota de mercado en su propio país.

A parte de la gravedad de los hechos, resulta realmente preocupante que el malware se encontrase firmado por la propia ASUS, lo cual demuestra que han podido acceder a su red, y que probablemente el certificado ha sido comprometido. Esto permitiría posibles futuros ataques utilizando dicho certificado, si es que no se revoca.

El software Asus Live Update está diseñado para buscar nuevas versiones de los programas publicados en el sitio web de Asus y, a continuación, actualizar automáticamente el BIOS, los controladores y las aplicaciones de un PC. Si ShadowHammer permitía que el PC descargara software malicioso del BIOS desde otro sitio, ese software podría apoderarse de todo el PC básicamente.

Fuente: Unaaldia

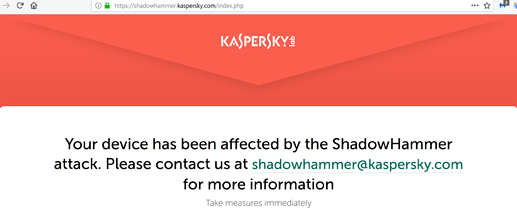

Kaspersky a liberado una herraminta de comprobacion de la direccion MAC y un sitio web en: https://shadowhammer.kaspersky.com

) que por mas que este firmado digitalmente por la misma entidad y se encuentre en los mismos servidores de la compañía en cuestión, estos no se por enterados…

) que por mas que este firmado digitalmente por la misma entidad y se encuentre en los mismos servidores de la compañía en cuestión, estos no se por enterados…