Nuevo LooCipher Ransomware extiende su maldad a través del spam

Se ha descubierto un nuevo ransomware llamado LooCipher que se está utilizando activamente en la naturaleza para infectar a los usuarios. Si bien no se sabe exactamente cómo se distribuye este ransomware, según algunos de los archivos encontrados, creemos que es a través de una campaña de spam.

LooCipher fue descubierto por primera vez por el investigador de seguridad Petrovic y desde entonces BleepingComputer y Michael Gillespie han observado que varias personas se infectan con este ransomware.

Distribuido a través de documentos maliciosos.

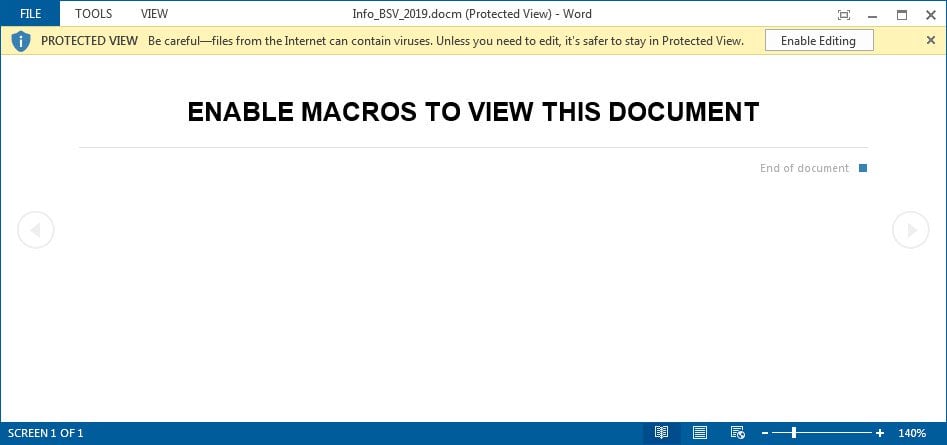

Si bien no estamos seguros de qué tipo de campaña de phishing está difundiendo este ransomware, sí sabemos que está impulsando un documento malicioso de Word llamado Info_BSV_2019.docm.

Cuando se abra, este documento pasará por la táctica estándar de pedirle que habilite las macros para poder ver el contenido como se muestra a continuación.

Si un usuario habilita macros, las macros se conectarán a un servidor Tor a través de una puerta de enlace y descargarán el archivo http:// hcwyo5rfapkytajg.onion.pet/3agpke31mk.exe. Este archivo se renombrará como LooCipher.exe y luego se ejecutará como se muestra en la macro a continuación.

El ransomware LooCipher

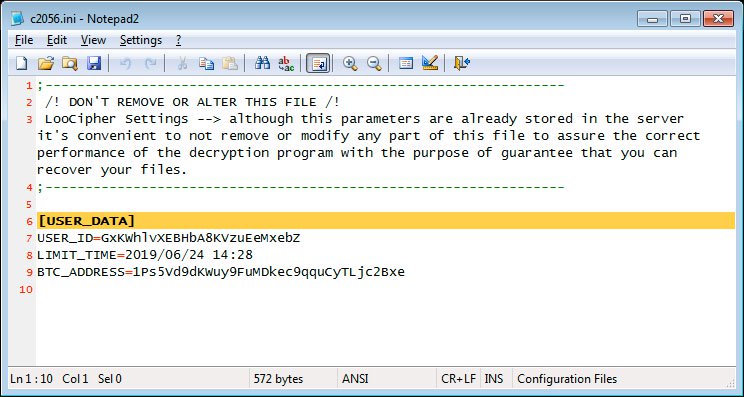

Cuando se ejecuta el ransomware, LooCipher creará un archivo llamado c2056.ini en el escritorio de Windows donde almacenará la ID única para la computadora, un límite de tiempo cuando la clave supuestamente caducará y una dirección de bitcoin. Este archivo indica que no lo elimine ni lo modifique, ya que puede interferir con el descifrado correcto del ransomware.

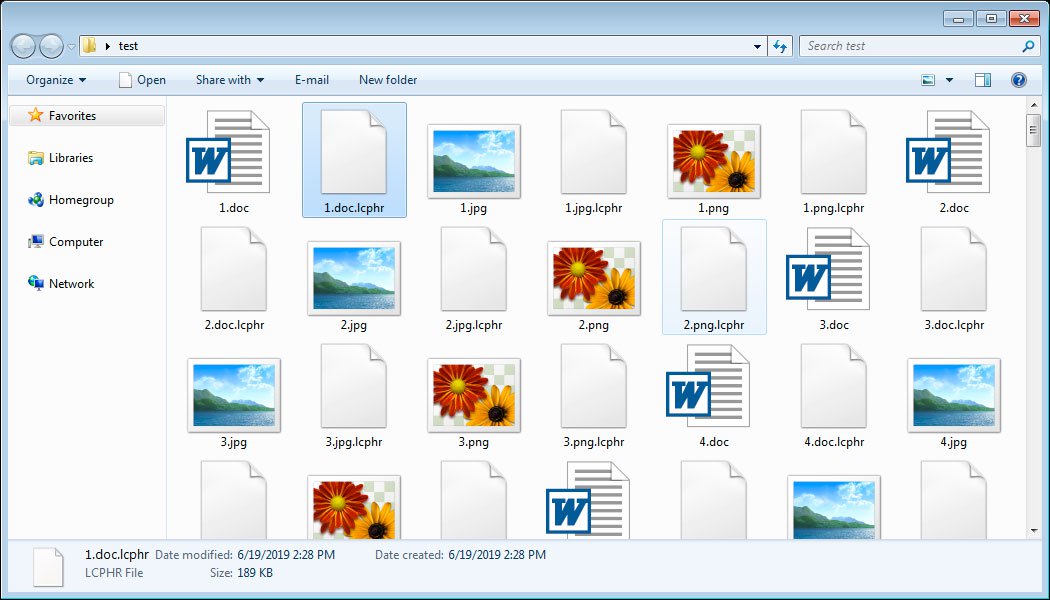

El ransomware comenzará a cifrar los archivos en la computadora. Esta rutina es un poco defectuosa, ya que en lugar de eliminar las versiones originales sin cifrar, las deja como archivos de 0 bytes. Sin embargo, se crearán copias cifradas de los archivos que tienen la extensión .lcphr anexada a ellas.

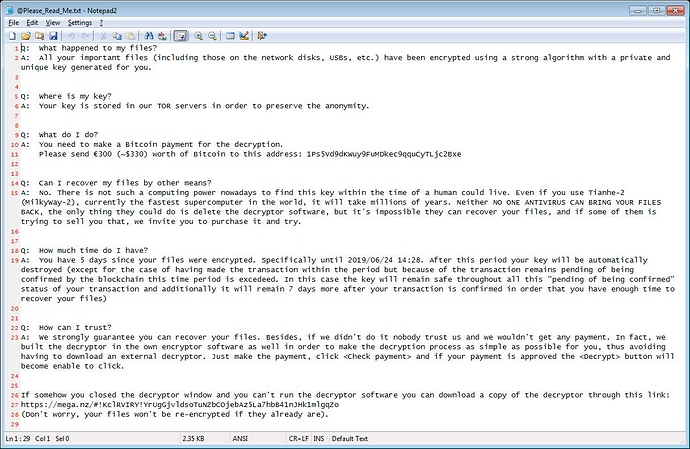

También se crearán notas de rescate llamadas @ Please_Read_Me.txt que contienen un monto de rescate en euros, una dirección de bitcoin para enviar el pago e instrucciones sobre cómo realizar un pago. El monto del rescate actual es de € 300 o aproximadamente $ 330 USD.

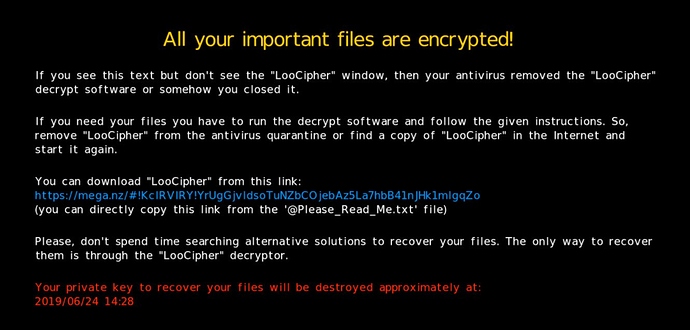

LooCipher también cambiará el papel tapiz del escritorio a otra nota de rescate que contenga información similar a la de la nota de rescate.

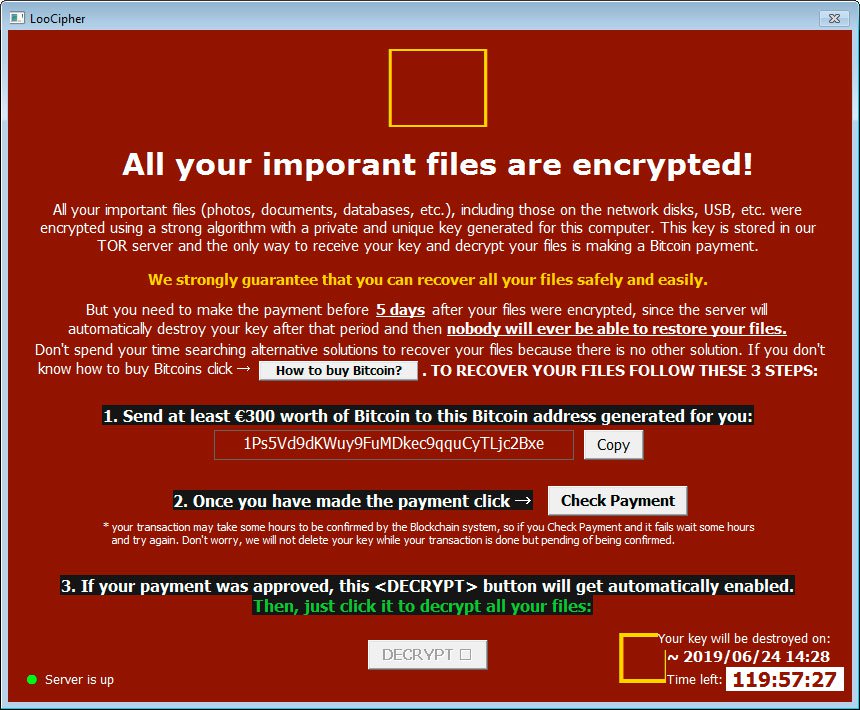

Finalmente, se mostrará la ventana de LooCipher Decryptor. Este programa contiene una cuenta regresiva hasta que supuestamente se eliminará su clave, así como un botón para verificar si se ha realizado un pago. Si se realizó un pago, el ransomware descargará la clave de los servidores Tor y habilitará el botón Descifrar para que pueda recuperar sus archivos. Esto no se ha probado y no se sabe si este proceso funciona.

LooCipher GUI

Si se eliminó el archivo ejecutable de LooCipher, las notas de rescate y el fondo de pantalla del escritorio contienen un enlace mega.nz que se puede usar para descargar la interfaz de ransomware.

En este momento, actualmente estamos analizando el ransomware y no se sabe si es descifrable. Si se descubre algo más, actualizaremos este artículo.

Protegiéndose del LooCipher Ransomware

Como el ransomware solo es perjudicial si no tiene forma de recuperar sus datos, lo más importante es tener siempre una copia de seguridad confiable de sus archivos. Estas copias de seguridad se deben almacenar fuera de línea y no se deben hacer accesibles al ransomware, que se sabe que las copias de seguridad de destino en el pasado.

Como LooCipher se está propagando a través del correo no deseado, es importante que todos los usuarios reciban capacitación sobre cómo identificar correctamente el correo no deseado malicioso y no abrir ningún archivo adjunto sin confirmar primero quiénes y por qué se enviaron. Además, si algún archivo adjunto le pide que habilite el contenido o las macros antes de ver el contenido, cierre inmediatamente el documento y escanéelo con VirusTotal.

Finalmente, también es importante asegurarse de que su red no haga que los Servicios de escritorio remoto sean de acceso público a través de Internet. En su lugar, debe ponerlo detrás de un firewall y hacerlo solo accesible a través de una VPN.

Fuente: BleepingComputer