Como si la gente no tuviera suficiente de qué preocuparse, los atacantes ahora los están atacando con correos electrónicos de phishing de Coronavirus (COVID-19) que instalan ransomware.

Si bien no tenemos acceso al correo electrónico de phishing real que se envía, MalwareHunterTeam pudo encontrar un archivo adjunto utilizado en una nueva campaña de phishing de Coronavirus que instala el Netwalker Ransomware.

Netwalker es un ransomware anteriormente llamado Mailto que se ha vuelto activo recientemente cuando se dirige a las empresas y agencias gubernamentales. Dos ataques ampliamente reportados relacionados con Netwalker son los del Grupo de Peaje y el Distrito de Salud Pública de Champaign Urbana (CHUPD) en Illinois.

La nueva campaña de phishing de Netwalker está utilizando un archivo adjunto llamado " CORONAVIRUS_COVID-19.vbs " que contiene un código ejecutable de Netwalker Ransomware incrustado y un código ofuscado para extraerlo e iniciarlo en la computadora.

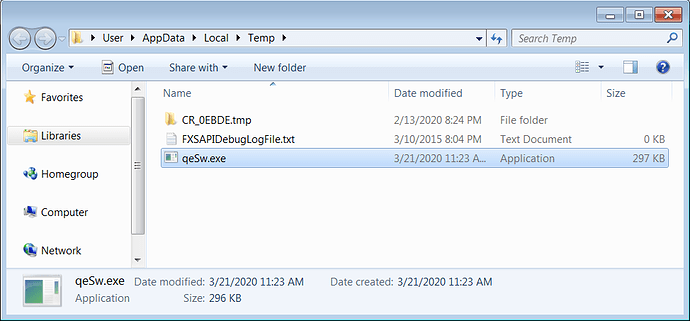

Cuando se ejecuta el script, el ejecutable se guardará en % Temp% \ qeSw.exe y se iniciará.

Una vez ejecutado, el ransomware cifrará los archivos en la computadora y agregará una extensión aleatoria a los nombres de los archivos cifrados.

De particular interés, el Director de SentinelLabs, Vitali Kremez, le dijo a BleepingComputer que esta versión del ransomware específicamente evita la terminación del cliente de protección de punto final Fortinet.

Cuando se les preguntó por qué harían eso, Kremez dijo que podría ser para evitar la detección.

“Supongo que podría deberse a que ya han deshabilitado la funcionalidad antivirus directamente desde el panel de administración del cliente; sin embargo, no quieren disparar una alarma al dar de baja a los clientes”, dijo Kremez a BleepingComputer.

Cuando termine, las víctimas encontrarán una nota de rescate llamada [extensión] -Readme.txt que contiene instrucciones sobre cómo acceder al sitio de pago Tor del ransomware para pagar la demanda de rescate.

Desafortunadamente, en este momento no se conoce ninguna debilidad en el ransomware que permita a las víctimas descifrar sus archivos de forma gratuita.

En cambio, las víctimas deberán restaurar desde la copia de seguridad o volver a crear los archivos que faltan.

Los ataques de coronavirus se han vuelto comunes

Debido a la actual pandemia de Coronavirus, los actores de amenazas han comenzado a utilizar activamente el brote como tema para sus campañas de phishing y malware .

Hemos visto al troyano TrickBot usando texto de noticias relacionadas con Coronavirus para evadir la detección, un ransomware llamado CoronaVirus , el malware FormBook que roba datos y se propagó a través de campañas de phishing e incluso una campaña de extorsión de correo electrónico que amenaza con infectar a su familia con Coronavirus .

Esto ha llevado a la Agencia de Seguridad de la Ciberseguridad e Infraestructura de los Estados Unidos (CISA) a emitir advertencias sobre el aumento de las estafas temáticas de Coronavirus y a la Organización Mundial de la Salud (OMS) a emitir advertencias de estafas de suplantación de identidad que se hacen pasar por su organización .

Como los actores de amenazas suelen aprovechar los temas que propagan la ansiedad y el miedo, todos deben ser más diligentes que nunca contra los correos electrónicos sospechosos y la promoción de programas de fuentes desconocidas.

Fuente: BleepingComputer