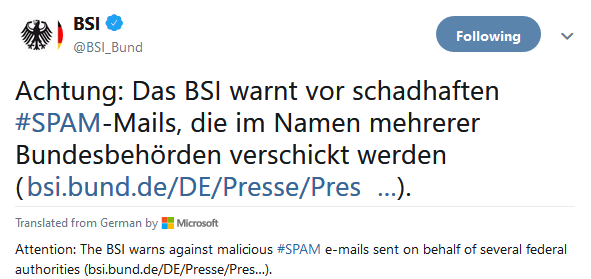

Una campaña activa de malspam está distribuyendo cargas de troyanos bancarios de Emotet a través de correos electrónicos camuflados para que parezcan mensajes entregados por varias autoridades federales alemanas, advierte BSI, la agencia federal de seguridad cibernética de Alemania.

Los atacantes detrás de esta campaña maliciosa ya han infectado con éxito a varias autoridades de la administración federal durante los últimos días según los informes citados por el BSI (también conocido como la Oficina Federal de Seguridad en Tecnología de la Información - Bundesamt für Sicherheit in der Informationstechnik).

“Los correos electrónicos no deseados con archivos adjuntos o enlaces maliciosos se envían actualmente en nombre de varias agencias federales”, dice el BSI.

“La Oficina Federal para la Seguridad de la Información (BSI) pide precaución especial y advierte contra la apertura de estos correos electrónicos y enlaces”.

Emotet malspam enviado como respuestas en conversaciones anteriores

Además de estas infecciones Emotet ya confirmadas, el BSI también sospecha que hay más víctimas. La agencia también está trabajando activamente con todas las autoridades alemanas interesadas para abordar esta amenaza.

“Estas son infecciones primarias que conducen a que se envíen más correos electrónicos no deseados en nombre de los afectados”, agrega el BSI .

“Las autoridades hasta ahora no han tenido ningún efecto dañino porque las infecciones han sido aisladas y limpiadas”.

El correo no deseado de Emotet llega a las bandejas de entrada de los objetivos como respuestas a conversaciones de correo electrónico ya existentes como parte de un esfuerzo por hacer que sean mensajes auténticos de agencias federales alemanas.

El BSI recomienda verificar el nombre del remitente de los correos electrónicos y no confiar solo en el nombre que muestra el cliente de correo electrónico. Los posibles objetivos también deben ser conscientes de que dichos correos electrónicos no deseados también pueden presentar diversas inconsistencias, como palabras mal escritas y formatos fuera de lugar.

Los usuarios también deben asegurarse de no habilitar las macros cuando lo soliciten los documentos que lleguen a través de un correo electrónico sospechoso y notificar de inmediato al equipo de seguridad de su organización si abrieron dicho archivo adjunto accidentalmente o a propósito.

“En caso de duda, debe aclarar por teléfono con el presunto remitente si el remitente realmente envió un correo electrónico”, recomienda el BSI.

La continua amenaza de Emotet

Emotet es un troyano bancario detectado por primera vez en 2014 que se convirtió en una botnet peligrosa con el tiempo, una botnet utilizada para eliminar otras cargas útiles de malware como el troyano bancario Trickbot conocido por entregar el ransomware Ryuk en máquinas comprometidas.

Los investigadores de seguridad dicen que el Emotet botnet está siendo operado por una amenaza de actores Proofpoint pistas como TA542 y conocida como la momia de la araña por CrowdStrike . El grupo es conocido por “alquilar” la botnet Emotet a otros actores como el grupo detrás de TrickBot .

Después de una breve pausa que comenzó a principios de junio, los servidores de comando y control de Emotet (C2) reanudaron repentinamente su actividad y comenzaron a entregar cargas útiles de malware nuevamente el 22 de agosto.

Cofense le dijo a BleepingComputer en ese momento que el malspam de Emotet provenía de 3,362 remitentes comprometidos, mientras que el recuento total de dominios únicos utilizados en estos ataques alcanzó 1,875 cubriendo más de 400 TLD.

Después de menos de un mes desde que revivió, el 16 de septiembre, la botnet Emotet comenzó a enviar correos electrónicos maliciosos en todo el mundo.

Malspam que distribuye cargas útiles de Emotet se descubrió como parte de los ataques dirigidos a una amplia gama de objetivos, incluidos individuos, empresas y entidades gubernamentales de los EE. UU., Alemania y el Reino Unido.

El Centro de Seguridad Cibernética de Australia de la Dirección de Señales de Australia brinda asesoramiento técnico sobre cómo defenderse contra los ataques de Emotet como parte de un aviso de Emotet publicado a principios de noviembre .