La ola del ransomware ESXiArgs afecta a miles de servidores VMWare ESXi

Una ola masiva de ransomware ha afectado a los servidores VMWare durante el fin de semana, cifrando miles de sistemas ESXi sin parches y expuestos a Internet.

Los ataques explotan una vulnerabilidad de dos años rastreada como CVE-2021-21974, que permite a los actores de amenazas ejecutar comandos remotos en servidores VMWare ESXi sin parches a través de su servicio OpenSLP (en el puerto 427).

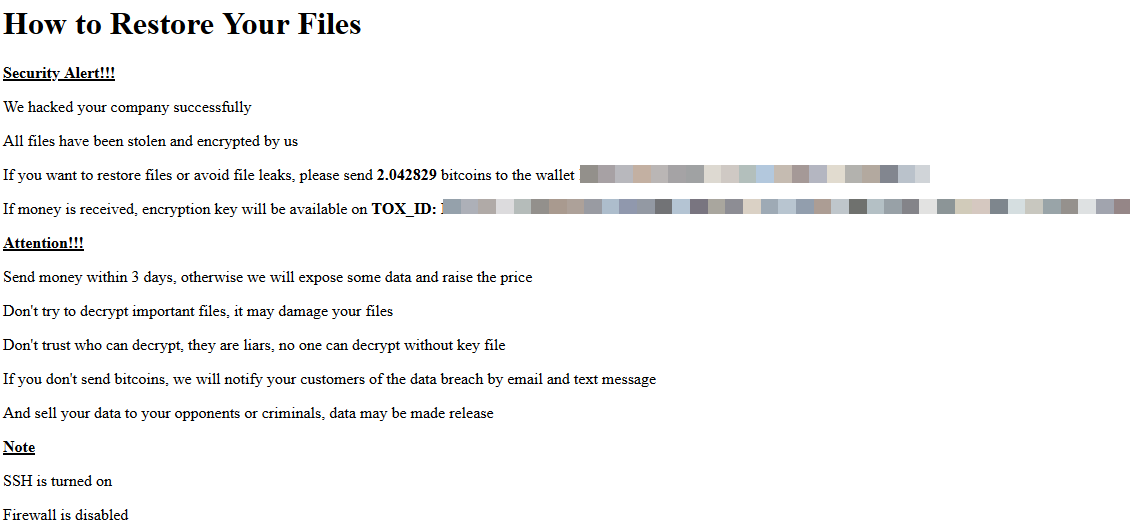

Una vez que los atacantes ingresan, cifran los archivos en el servidor ESXi y dejan una nota de rescate, solicitando $ 50,000 en bitcoins para descifrar cada servidor infectado.

Un análisis del equipo de seguridad de OVHcloud identificó inicialmente el ransomware como una versión de la cepa Nevada ransomware recién lanzada. Otro informe lo identificó como una versión del ransomware Cheerscrypt y se basó en el código fuente filtrado del ransomware Babuk.

Al final, ambas evaluaciones iniciales demostraron ser incorrectas y, actualmente, la variedad de ransomware se rastrea como ESXiArgs

En general, el proveedor de alojamiento en la nube francés OVH tuvo un asiento de primera fila en los ataques porque Francia albergaba la mayoría de los servidores afectados, por lo que el equipo CERT de Francia fue la primera agencia en detectar el brote antes que nadie.

Según una consulta de búsqueda de Censys para la nota de ransomware, hasta el momento se han cifrado más de 2500 servidores, y más de un tercio de estos están alojados en Francia.

Según las respuestas en un hilo sobre los ataques alojados en el foro Bleeping Computer, la mayoría de las organizaciones afectadas usaban servidores ESXi alquilados a proveedores de la nube.

“Una lección aprendida de esto: algunos proveedores de nube que ofrecen alojamiento administrado de VMware no han aplicado parches y dejan todos los puertos abiertos a Internet en las IP de administración

”

Para mitigar los ataques, se recomienda a las organizaciones que ejecutan servidores VMWare parchear los servidores ESXi, pasar a una versión que no se vea afectada por los ataques (como v8) o deshabilitar el servicio OpenSLP (consulte las instrucciones aquí).

Tampoco se recomienda pagar a los atacantes. Como descubrió la investigadora de seguridad Soufiane Tahiri, el actor de amenazas reutilizó algunas direcciones de Bitcoin para cobrar rescates, lo que podría causar problemas al probar el pago y recibir/liberar la clave de descifrado adecuada.

Dado que esta campaña resultó tan exitosa para los atacantes, se debe esperar que otros actores de amenazas también se muevan para explotar la misma vulnerabilidad CVE-2021-21974 pronto. Un exploit de prueba de concepto público ha estado disponible para este error desde marzo de 2021, poco después de que se revelara el error, por lo que, sinceramente, no tenemos idea de por qué las empresas no se apresuraron a corregir esto en ese momento. ¡Suponemos que a algunas personas les gusta jugar con fuego!

Fuente: RiskybizNews