Juego de terror Android roba credenciales y datos de Google, Facebook

Se descubrió que un juego de terror de Android con más de 50,000 instalaciones exhibe un comportamiento malicioso, roba las credenciales de Google y Facebook de los jugadores y filtra sus datos después de iniciar sesión en sus cuentas.

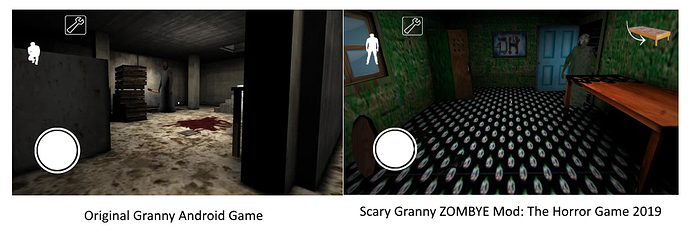

El juego se llama Scary Granny ZOMBYE Mod: The Horror Game 2019 (Scary Granny) y está diseñado para aprovechar el éxito de otro juego de Android llamado Granny que actualmente cuenta con más de 100 millones de instalaciones.

Mientras Scary Granny es un juego completamente funcional que en realidad mantener a los jugadores jugar a evitar cualquier sospecha y el aumento de las señales de alerta, se retiró el 27 de junio a partir de Google Play Store - enlace de Google Cache AQUÍ - después de que los investigadores que descubrió su suplantación de identidad y datos Las habilidades de sifón lo reportaron a Google.

Para ocultar su verdadero lado de “horror”, el juego demoraría la exhibición de cualquier actividad maliciosa hasta dos días después de haber sido instalado, como descubrió el equipo de investigación de Wandera.

La aplicación solo activaría sus módulos de robo de datos solo si se utilizara en versiones anteriores de Android, sin que los usuarios de dispositivos más nuevos ejecuten sistemas operativos actualizados que no se vean afectados.

Cuando se instala, el juego Scary Granny gana persistencia en los dispositivos al solicitar permisos para ejecutarse después del reinicio del teléfono inteligente de la tableta.

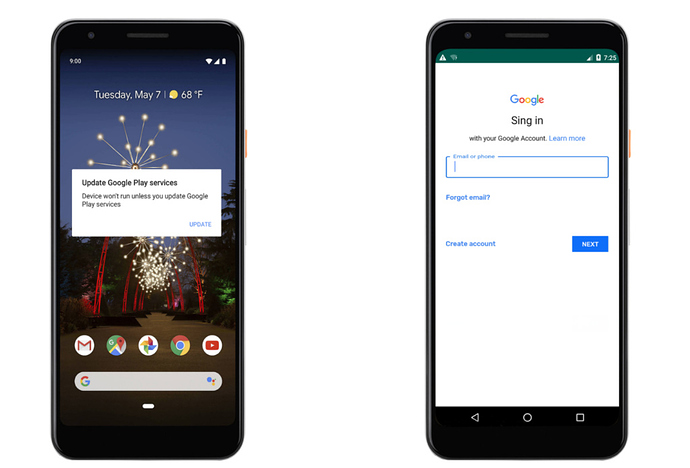

Esto le permite mostrar superposiciones de phishing a pantalla completa incluso después de que los usuarios de Android reinicien sus dispositivos, al mostrar primero "una notificación que indica al usuario que debe actualizar los servicios de seguridad de Google. Cuando el usuario pulsa ‘actualizar’, se presenta una página de inicio de sesión falsa de Google lo que es muy convincente además del hecho de que ‘iniciar sesión’ se deletrea incorrectamente ".

Después de robar con éxito las credenciales de Google de la víctima, Scary Granny comenzará a recopilar información de la cuenta, como correos electrónicos de recuperación y números de teléfono, códigos de verificación, fechas de nacimiento, cookies y tokens.

La inspección del tráfico de la red de la aplicación también permitió a los investigadores que el juego malintencionado ingresara a las cuentas de las víctimas utilizando un navegador incorporado y comenzaría a recopilar cookies e identificadores de sesión que se enviarían al atacante a escondidas.

Este comportamiento se activó después de que una versión inicial de la aplicación “tenía la capacidad de robar y filtrar los datos de las cuentas de Google y Facebook, pero no estaba realizando estas transacciones debido a la constante caída”, lo que demuestra que los ciberdelincuentes detrás de este juego de terror se estaban actualizando continuamente. Sus características maliciosas.

Para raspar la información de Google y Facebook de sus víctimas, Scary Granny podría usar paquetes ofuscados diseñados para imitar los componentes de las aplicaciones oficiales de Android, por ejemplo, utilizando el paquete com.googles.android.gms que intenta camuflarse como el legítimo com.google.android .gms .

Superponer anuncios disfrazados de otras aplicaciones de Android.

El malicioso juego de terror para Android Scary Granny también mostraría anuncios persistentes camuflados como anuncios de otras aplicaciones como Amazon, Facebook, Facebook Lite, HaGo, Hulu, Instagram, Messenger, Pinterest, SnapChat, TikTok o Zalo.

“En nuestro análisis, pudimos ver que al ver todas las aplicaciones abiertas en el dispositivo, parecía que había aplicaciones abiertas, incluyendo Facebook y Amazon, pero en realidad eran anuncios que la aplicación Scary Granny había abierto y disfrazado de aplicaciones legítimas”, encontró el los investigadores.

Aplicaciones de superposición disfrazadas de aplicaciones

Si bien Wandera no pudo demostrar que los anuncios también se usaron para redirigir a las víctimas a los enlaces de descarga que les permitirían a los delincuentes distribuir otras aplicaciones maliciosas.

Sin embargo, “en un ejemplo, el anuncio dirige al usuario a una página que Google bloqueó, marcándola como engañosa, lo que sugiere que aloja malware o un ataque de phishing”.

Los anuncios se distribuirían a los dispositivos Android comprometidos después de conectarse a una red publicitaria utilizando el paquete com.coread.adsdkandroid2019 .

El juego malicioso también intentaría aumentar aún más las ganancias de sus maestros al exigir a los usuarios de Android que paguen el juego a través de una “página de pago de PayPal precargada por £ 18 ($ 22)”, concluye Wandera .

Fuente: BleepingComputer