GitHub amplía sus herramientas de seguridad

Tras la filtración de 39 millones de datos secretos en 2024

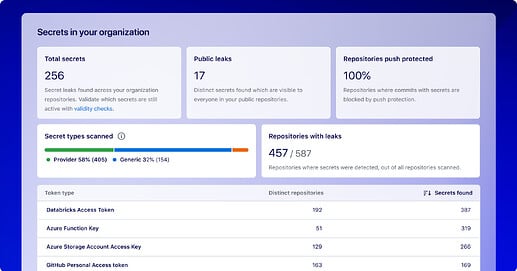

Recientemente GitHub anuncio nuevas actualizaciones de seguridad que permiten detectar filtraciones de datos sensibles tales como API keys, tokens, credenciales y otro tipo de información confidencial en repositorios.

Estas cifras provienen de un análisis realizado por la plataforma en 2024, detectando aproximadamente 39 millones de filtraciones mediante sus herramientas como el escaneo de secretos (Secret Scanning), la cual analiza y detecta información expuesta en repositorios, y la protección de empuje (Push Protection) que bloquea el push al repositorio antes de exponer los datos.

¿Como ocurren las filtraciones?

Debido a que la gran mayoría del software hoy en día utilizan datos sensibles para la integración de distintos servicios, es común que los desarroladores filtren accidentalmente o por comodidad esta información en los push diarios al repositorio, no teniendo en cuenta los riesgos o por el contrario le restan importancia y catalogan los datos como low risk, haciendo de esta situación una de las causas mas comunes y prevenibles de incidentes de seguridad lo que facilita a atacantes acceder a recursos valiosos de la organización.

¿Como evitarlas?

Estas son algunas de las principales recomendaciones por parte de GitHub

-

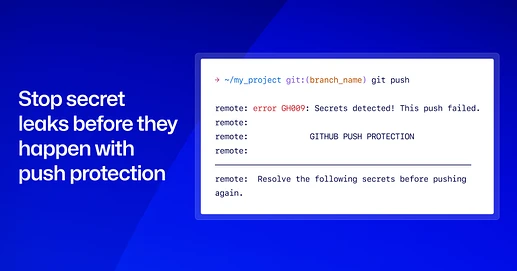

Prevenir desde el inicio: Se recomienda eliminar los datos sensibles directamente en el proceso de desarrollo. Para esto, la herramienta de protección de empuje (“Push Protection”) analiza los secretos antes de que se suban, bloqueándolos para evitar exposiciones accidentales.

-

Automatización y gestión del ciclo de vida: Implementar sistemas automatizados para la creación, rotación y revocación de datos sensibles es esencial. Esto minimiza la interacción humana y reduce errores.

-

Monitorización continua: Es crucial realizar análisis periódicos para identificar secretos que puedan haber quedado expuestos.

-

Principio de privilegio mínimo: Limita el acceso de información sensible exclusivamente a quienes realmente los necesiten.

-

Adoptar soluciones integradas de seguridad: GitHub ahora ofrece productos autónomos, como el Secret Protection, diseñados para ayudar a equipos de todos los tamaños a gestionar la seguridad.

Cuéntanos tu experiencia

- Algún problema relacionado con la filtración de datos.

- Distintas herramientas para evitarlas.

- Que políticas implementan en tu organización para evitar este tipo de casos.

fuente: The GitHub Blog