Nos pusimos en contacto con los en uno de los operadores de LockBit uno de los ransomware como servicio más prolíficos que existen actualmente y le solicitamos una entrevista para conocer más sobre la evolución del proyecto Lockbit 3.0, pero también para hablar sobre geopolítica, afiliaciones, monetización, porcentajes de redención, la evolución del ransomware y los modelos RaaS.

RHC : Hola LockBit, ¿puedes contarnos más sobre el proyecto 3.0?

LockBit: Muchas actualizaciones, en general se ha ampliado la infraestructura y se ha aumentado el ancho de banda, ahora podemos trabajar con un número ilimitado de socios. Además, los códigos fuente del kit en Windows DarkSide / BlackMatter se han comprado y mejorado mucho. Se agregaron funciones de lockbit 2.0, como la propagación automática, y se corrigieron muchos errores.

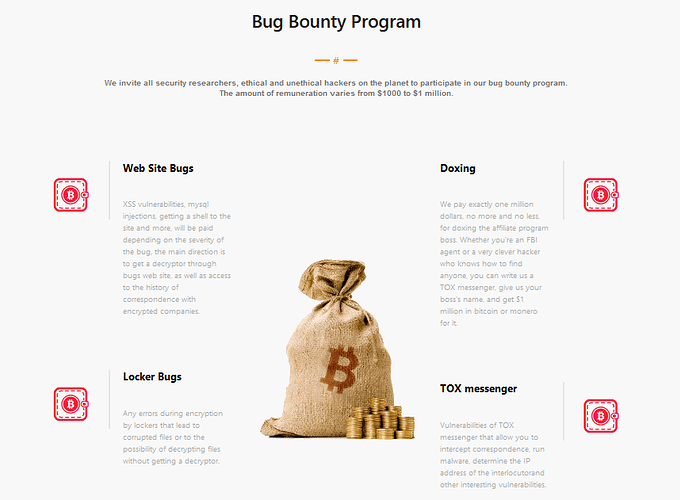

RHC: ¿Podría contarnos más sobre la iniciativa de búsqueda de errores? ¿Es consecuencia de una intrusión informática que hayas sufrido?

LockBit: Sin piratería, hubo pequeñas fallas que nos impulsaron a crear un programa de recompensas por errores, donde en este momento ya hemos pagado $ 50,000 a quien nos haya informado sobre el error.

RHC: El equipo de Conti parece estar fuera de juego. ¿Está reclutando ex miembros/afiliados de esta pandilla cibernética?

LockBit : No sabemos a quién reclutamos, la gente viene a nosotros y dice que quiere trabajar, no les preguntamos de dónde vienen. No hay restricciones.

RHC: ¿Qué lo convierte en una operación de ransomware como servicio (RaaS) que ha estado en el mercado durante 2 años? ¿Qué tiene de especial en comparación con los demás?

LockBit: debilidad y coraje. Tenemos una enfermedad mental. No es miedo en absoluto, no es miedo a ser atrapado o asesinado. Y, por supuesto, el satélite modificado de Elon Musk, ¡Dios bendiga a Estados Unidos!

El programa de recompensas por errores comenzó en la nueva versión de LockBit 3.0

RHC: ¿Puede decirnos cuántas personas giran en torno a su operación RaaS? Considerando desarrolladores, afiliados, soporte, etc…

LockBit: más de 100 personas

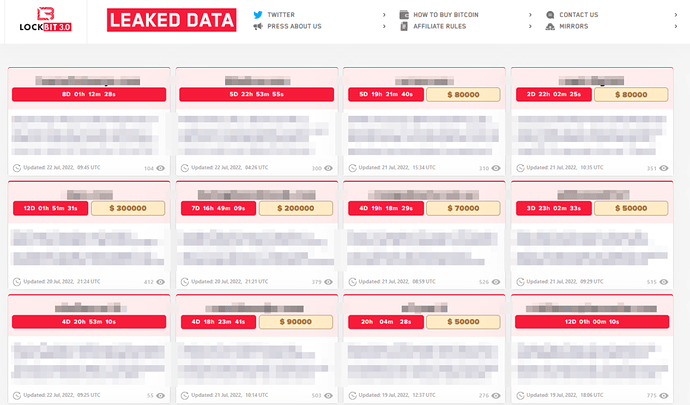

RHC: Las víctimas que publica en su sitio de fuga de datos (DLS) son las que no pagan el rescate. Muchos investigadores han hecho predicciones sobre cuántas empresas te permitirán monetizar. ¿Cuál es exactamente el porcentaje de empresas que pagan los rescates?

LockBit: 10 a 50% paga el rescate. Depende de qué tan bien se ataque a la empresa y si tiene secretos y copias de seguridad.

RHC: ¿Cambiarán los eventos internos con la versión 3 o seguirán siendo los mismos que en el pasado para su equipo?

LockBit: Hay muchos cambios.

RHC: A nivel internacional, a diferencia de Conti, usted no ha tomado partido y siempre informa que no está atado a la política. ¿Qué tan gratificante es esta elección en el panorama geopolítico?

LockBit: Esta es nuestra visión personal del mundo, estamos en contra de la guerra y el derramamiento de sangre, somos pentesters comunes y corrientes y hacemos este mundo más seguro, gracias a nosotros las empresas pueden aprender una lección sobre seguridad y cerrar vulnerabilidades. Conti y su cambio de marca BlackBasta son piratas informáticos políticos, que trabajan para destruir la infraestructura solo para causar el máximo daño a la empresa. Y nosotros, a su vez, beneficiamos a todas las empresas del mundo y las hacemos cada vez más seguras.

RHC: Hemos visto mucho tiempo de inactividad para la transición al “Proyecto 3”. ¿Estaban relacionados con problemas técnicos?

LockBit: el tiempo de inactividad se debe a la reubicación de la infraestructura y los socios, la depuración de nuevos mecanismos y, lo que es más importante, en pleno verano, muchas personas descansan y están de vacaciones.

RHC: El grupo KillNet solicitó recientemente la ayuda de varios grupos de ransomware para sus operaciones. ¿Qué piensas de ellos?

LockBit: No sé nada al respecto, pero creo que es solo una acción contraria a la guerra cibernética, Rusia está siendo atacada por piratas informáticos de EE. UU., Europa y Ucrania. Rusia responde simplemente creando sus propias unidades informáticas, el curso natural de los acontecimientos. La fuerza de acción es igual a la fuerza de contraste. Lo principal es no iniciar una guerra nuclear, la guerra cibernética no es ofensiva y no es tan peligrosa como la guerra nuclear.

RHC: ¿Cuáles son las principales diferencias entre LockBit 2.0 y LockBit 3.0? ¿De dónde viene la necesidad de actualizar?

LockBit: los socios solicitan constantemente nuevas funciones, respetamos sus deseos. El proyecto 3.0 está construido sobre la base del código fuente de DarkSide/BlackMatter que compramos, eliminando muchos errores y agregando nuevas funciones, así como funciones agregadas por Lockbit 2.0, como la autopropagación. Y lo más importante, un nuevo bloque Linux con soporte para 14 arquitecturas Linux.

RHC : Hace varios días, los medios informaron que REvil afirmó que el gobierno ruso podría usar bandas cibernéticas como arma contra Ucrania. ¿Qué piensas?

LockBit : Creo que es bastante realista, ¿por qué no? ¿Qué elegirías, dar tu trasero o un trabajo de computadora?

Fuente: Red Hot Cyber