Hola, buenas tardes.

Estoy bastante seguro de que mi PC está infectado por el script de PowerShell mencionado en:

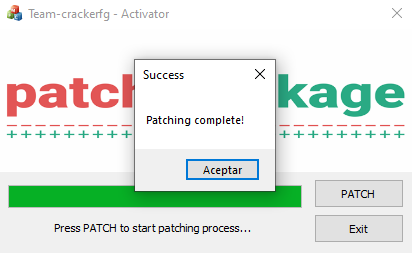

Probablemente el PC se infectó después de ejecutar el siguiente parche supuestamente llamado Team-CrackerFG - Activator:

En segundo plano, cada vez que enciendo el ordenador, se ejecutan 2 procesos PowerShell.exe que detengo lo más rápido posible. La parte buena de todo esto es que, en principio, el script no puede enviar información fuera de mi ordenador porque tengo configurado el antivirus ESET en modo interactivo y cada vez que detecta una nueva conexión entrante o saliente, me da la opción de permitirla o bloquearla.

Gracias a eso es como detecté la infección, ya que vi que poco después de ejecutar ese patch, ESET me mostró una conexión saliente cuya URL era http://api.private-chatting.com/connect originada desde un proceso PowerShell.exe, me pareció muy sospechosa y la bloqueé. Así que creo que estoy a salvo, pero quiero eliminar este malware por completo, por supuesto, algo que no he logrado hasta ahora.

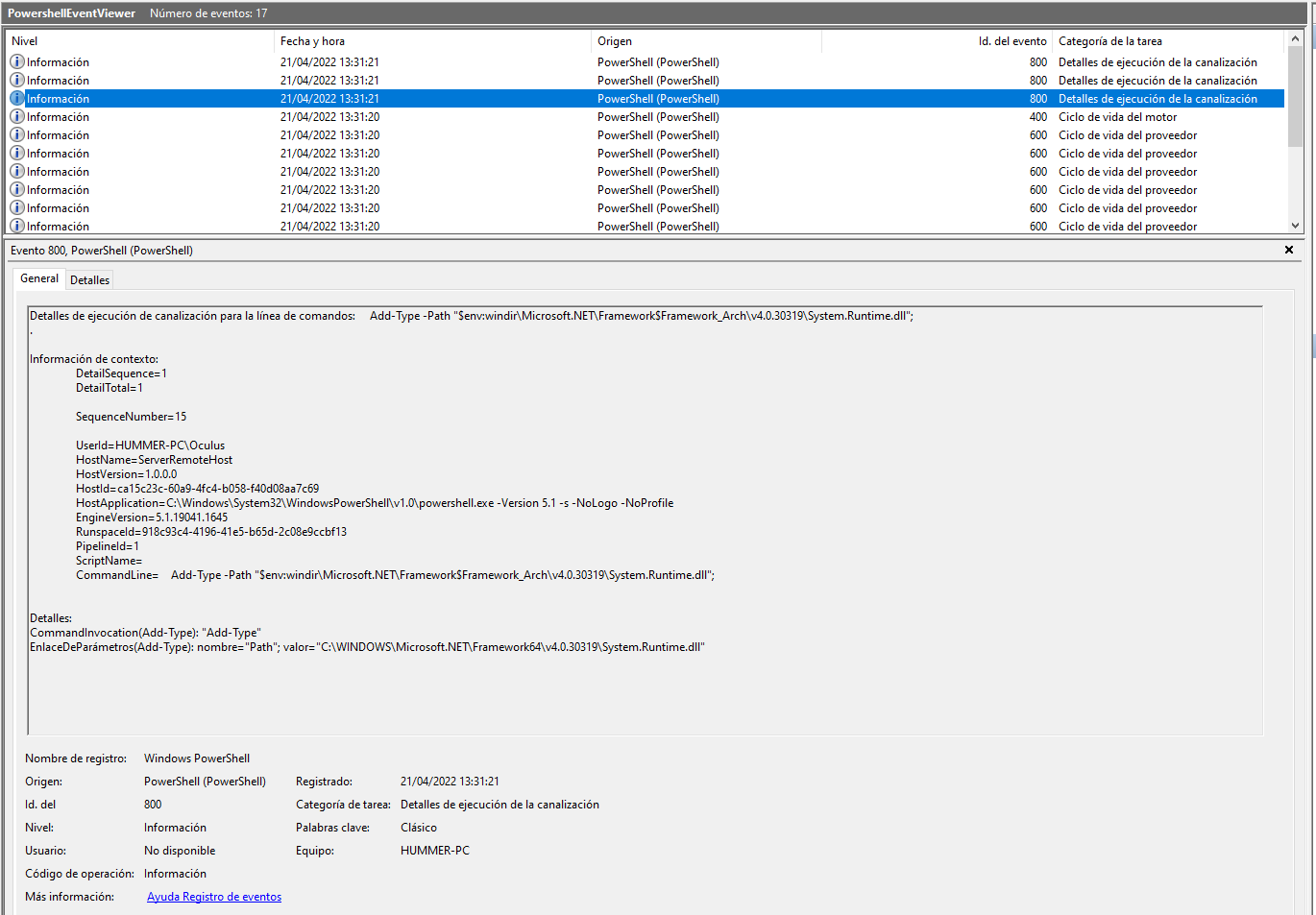

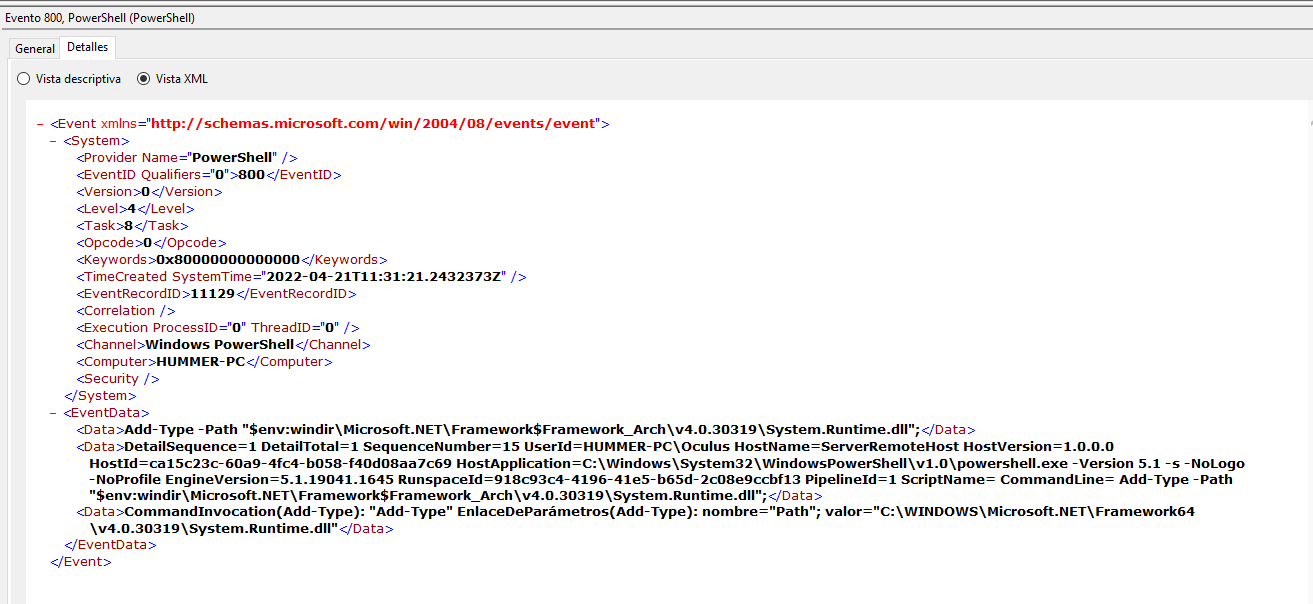

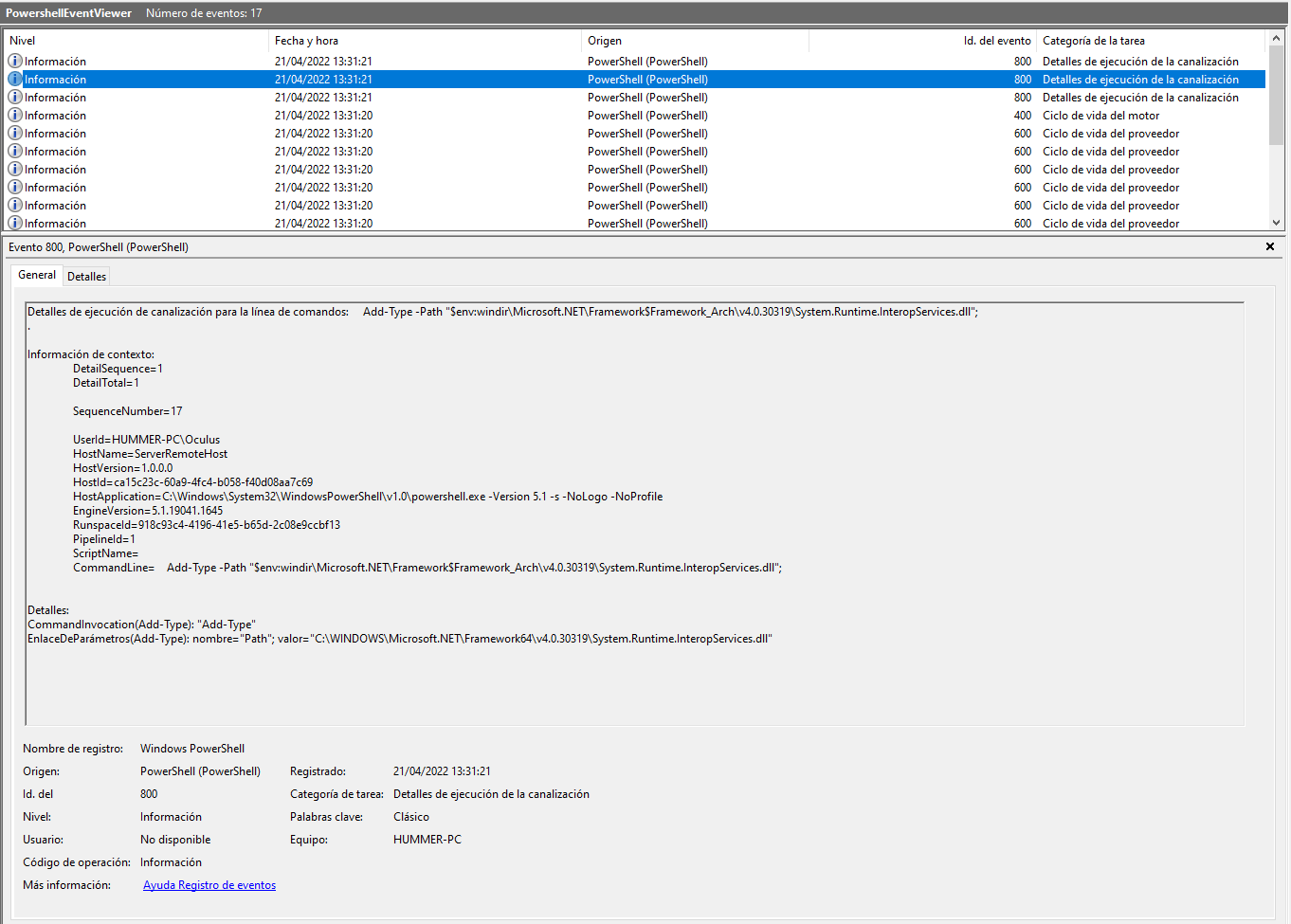

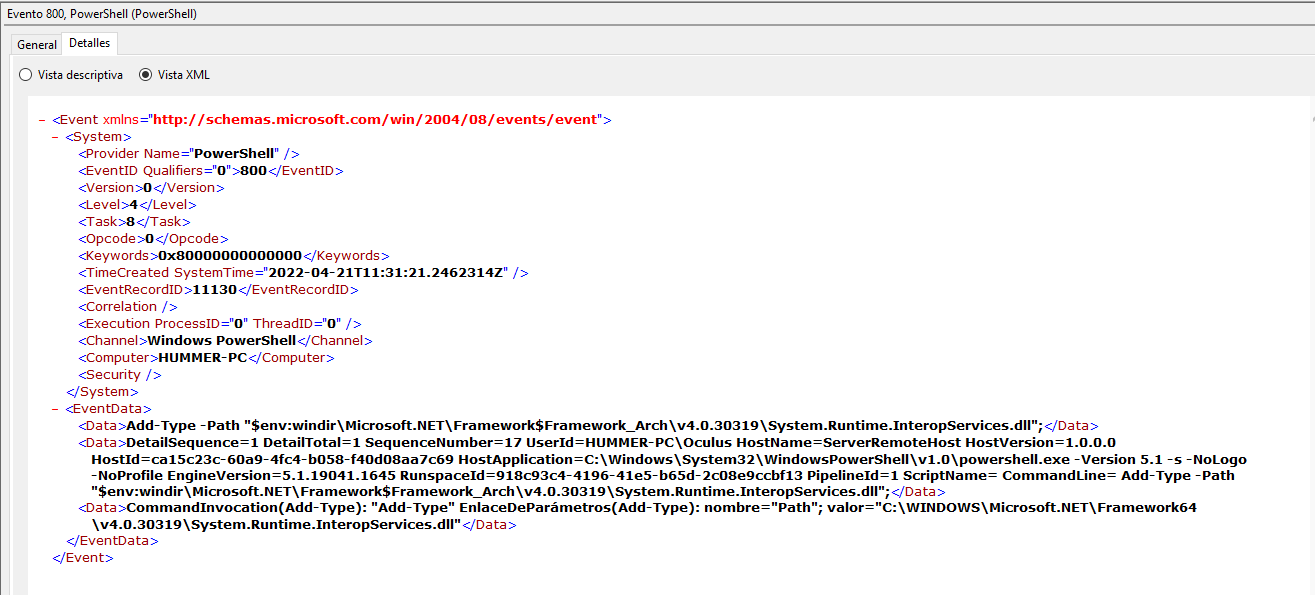

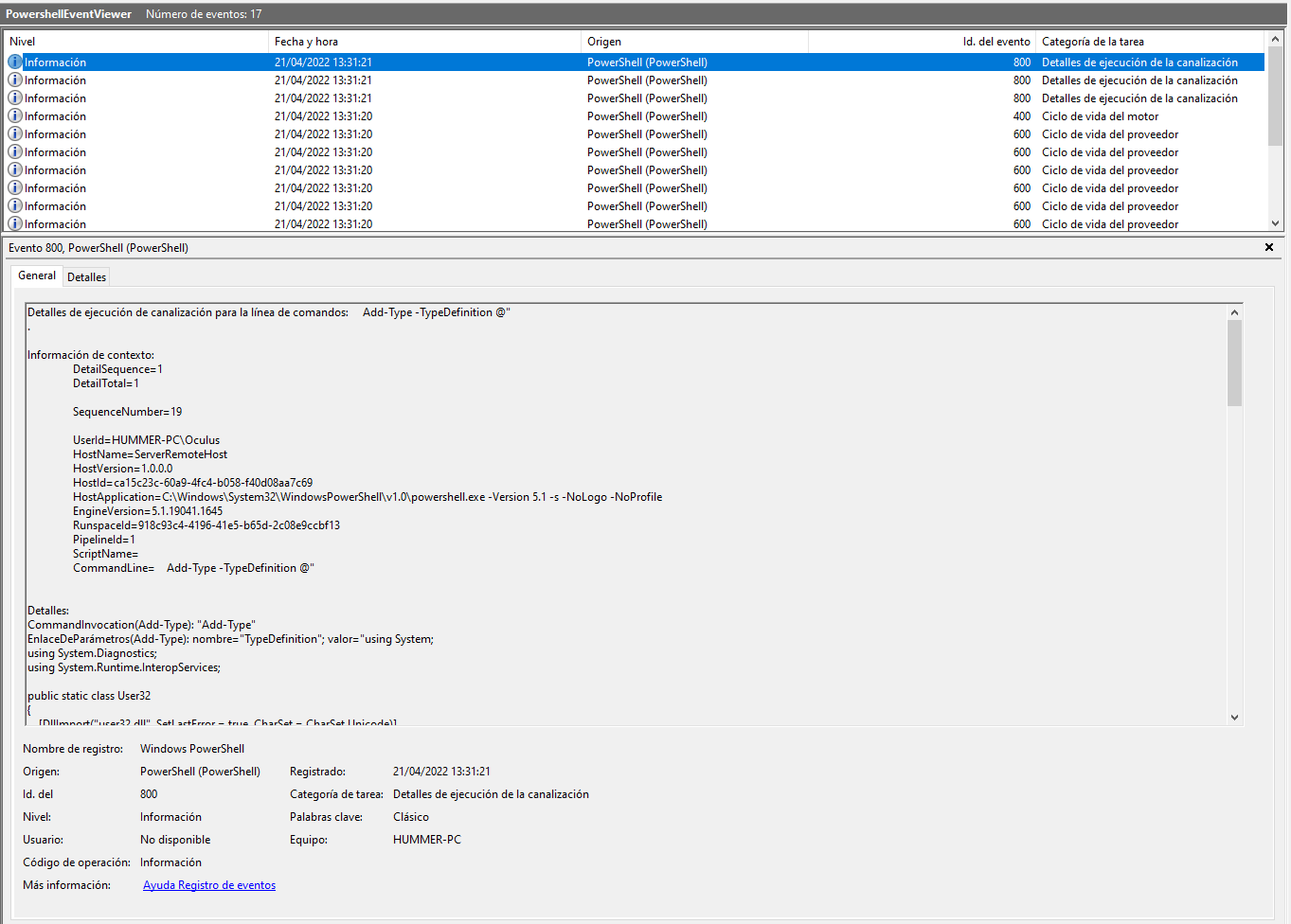

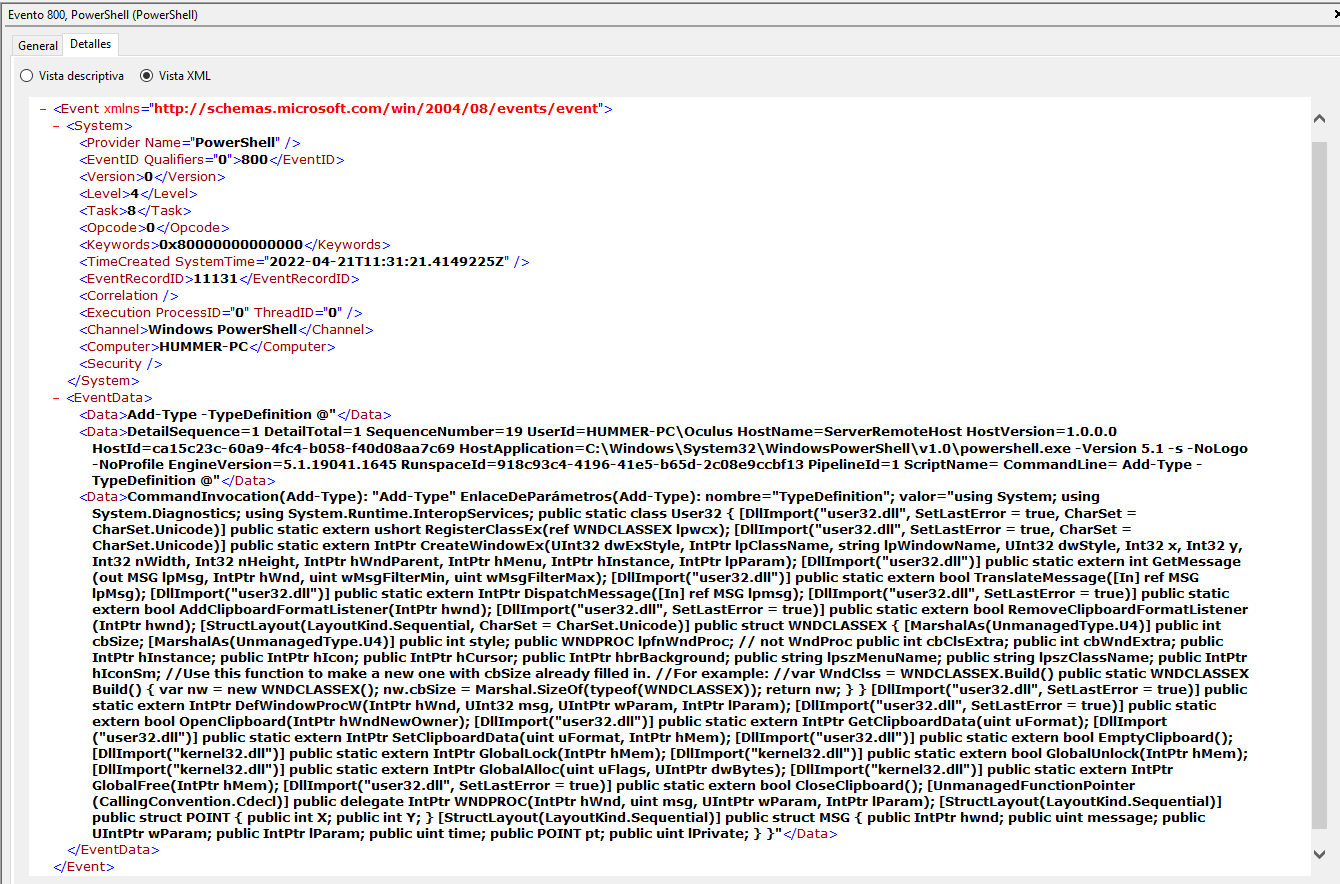

Supervisando el Visor de Eventos de Windows, he visto que al inicio del sistema ocurren algunos eventos de PowerShell (también he generado un archivo .EVTX que puedo adjuntarlo si es necesario):

También comentar que parece ser un malware bastante reciente y ningún antivirus lo detecta de momento. Es más, antes de ejectuar el supuesto activador, lo subí a VirusTotal y no hubo ninguna detección, por eso es por lo que pensaba que era seguro, pero parece ser que no.

He escaneado mi PC con MalwareBytes pero no encuentra nada. Estoy abierto a facilitarlos los LOGs que necesitéis, por supuesto.

Muchas gracias de antemano, estamos en contacto.

PD: A continuación dejo las capturas del Visor de Eventos: