El grupo ransomware #Interlock impulsa herramientas informáticas falsas en ataques ClickFix.

La banda de ransomware Interlock ahora utiliza ataques ClickFix los cuales se hacen pasar por herramientas de TI y de esta forma violan la seguridad de redes corporativas e infectan equipos cifrando sus archivos.

ClickFix es una táctica de ingeniería social en la que se engaña a las víctimas para que ejecuten comandos peligrosos de PowerShell, para supuestamente corregir un error o verificarse a sí mismos, lo que resulta en la instalación de malware.

Aunque esta no es la primera vez que ClickFix se vincula con infecciones de ransomware, la confirmación sobre Interlock, muestra una tendencia que va en aumento sobre en el uso de esta táctica de infección.

Interlock es una operación de ransomware lanzada a finales de septiembre de 2024, dirigida a servidores FreeBSD y sistemas Windows

No se considera que Interlock opere bajo el modelo de ransomware como servicio. Sin embargo, cuenta con un portal en la Dark Web donde publica datos filtrados para presionar a sus víctimas y exigir pagos que van desde cientos de miles hasta millones de dólares.

En el pasado, Interlock utilizaba actualizaciones falsas de navegadores y VPN para distribuir malware y evadir las barreras de seguridad.

Según los investigadores de Sekoia, la banda de ransomware Interlock comenzó a utilizar los ataques ClickFix en enero de 2025: Utilizaron al menos cuatro URL para alojar avisos falsos de CAPTCHA que indican a los visitantes que ejecuten un comando en su computadora para verificarse y descargar una herramienta promocionada.

Los investigadores dicen que detectaron el captcha malicioso en cuatro sitios diferentes, imitando los portales de Microsoft o Advanced IP Scanner:

- microsoft-msteams[.]com/additional-check.html

- microstteams[.]com/additional-check.html

- ecologilives[.]com/additional-check.html

- advanceipscaner[.]com/additional-check.html

Sin embargo, solo el sitio que se hacía pasar por Advanced IP Scanner, una popular herramienta de escaneo de IP comúnmente utilizada por el personal de TI, llevó a descargar un instalador malicioso.

Alojamiento de la página ClickFix bait

de Interlock Fuente: Sekoia

Al hacer clic en el botón ‘FIX IT’, se copia el comando malicioso de PowerShell en el portapapeles de la víctima. Si se ejecuta en un símbolo del sistema o en un cuadro de diálogo de ejecución de Windows, descargará una carga útil de PyInstaller de 36 MB.

Al mismo tiempo, el sitio web legítimo de AdvanceIPScanner se abre en una ventana del navegador para reducir las sospechas.

La carga maliciosa instala una copia legítima del software que pretende ser y, al mismo tiempo, ejecuta un script de PowerShell incrustado que se ejecuta en una ventana oculta.

Este script registra una clave de ejecución en el Registro de Windows para la persistencia y, a continuación, recopila y filtra información del sistema, incluida la versión del sistema operativo, el nivel de privilegios de usuario, los procesos en ejecución y las unidades disponibles.

Sekoia ha observado que el comando y control (C2) responde con varias cargas útiles, incluidos LummaStealer, BerserkStealer, keyloggers y Interlock RAT.

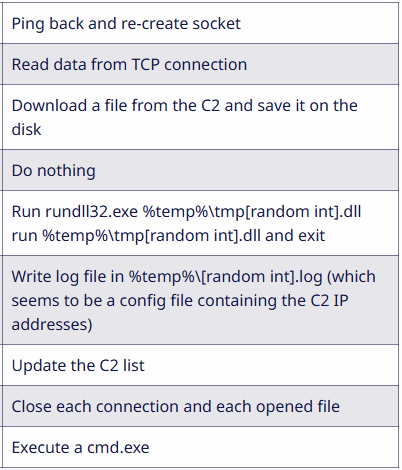

Este último es un troyano simple que se puede configurar dinámicamente, admitiendo la exfiltración de archivos, la ejecución de comandos de shell y la ejecución de DLL maliciosas.

Comandos que soporta Interlock RAT

Fuente: Sekoia

Después del ataque inicial, los operadores de Interlock usaron credenciales robadas para moverse dentro de la red mediante RDP. También se ha visto que usan PuTTY, AnyDesk y LogMeIn en algunos ataques.

El último paso antes de la ejecución del ransomware es la exfiltración de datos, con los archivos robados cargados en Azure Blobs controlados por el atacante

La variante de Windows de Interlock está configurada (a través de una tarea programada) para ejecutarse diariamente a las 08:00 p.m., pero gracias al filtrado basado en extensiones de archivo, esto no causa múltiples capas de cifrado, sino que sirve como una medida de redundancia.

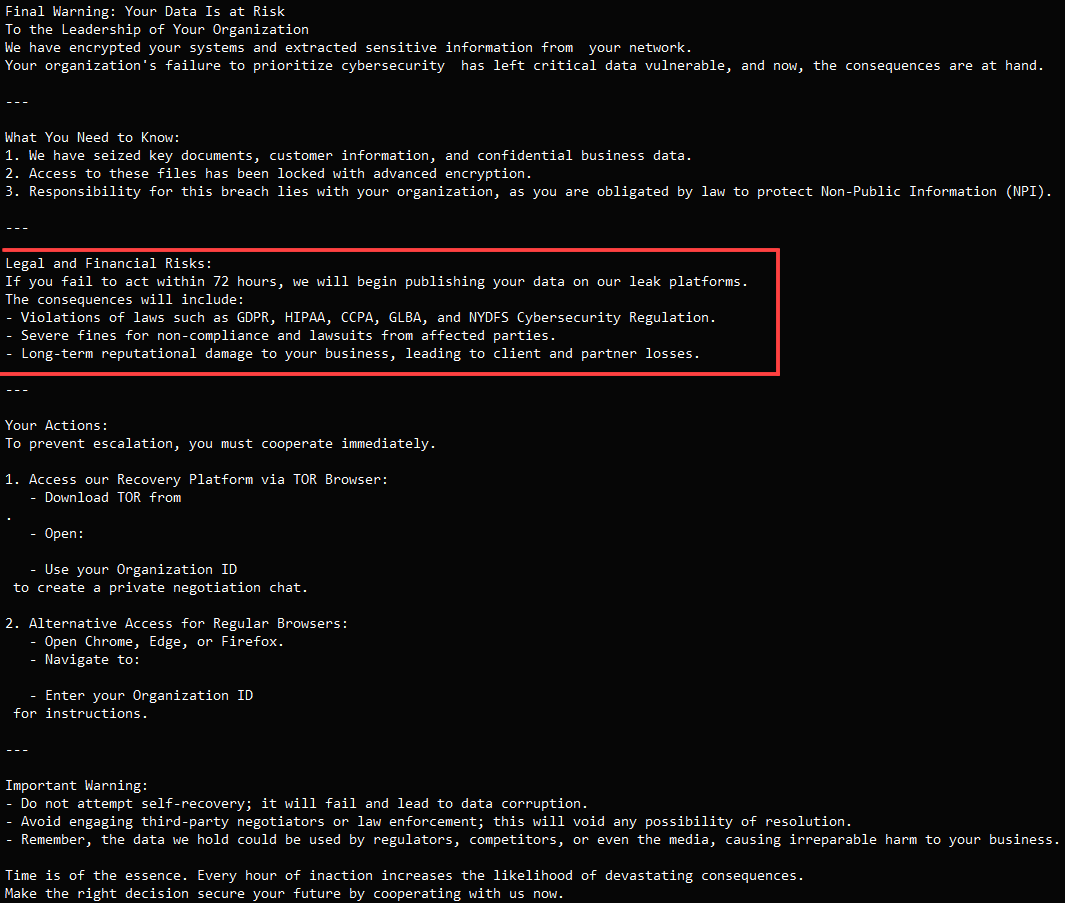

Sekoia también informa de que la nota de rescate también ha evolucionado, y las últimas versiones se centran más en el aspecto legal de la violación de datos y las consecuencias reglamentarias si los datos robados se hacen públicos.

Nota de rescate de Interlock

Fuente: BleepingComputer

Los ataques ClickFix han sido adoptados por una amplia gama de actores de amenazas, incluidas otras bandas de ransomware y piratas informáticos norcoreanos.

El mes pasado, Sekoia descubrió que el infame grupo de hackers norcoreanos Lazarus estaba utilizando ataques ClickFix dirigidos a solicitantes de empleo en la industria de las criptomonedas.

Fuente: bleepingcomputer