El ataque de phishing dice que está expuesto al coronavirus y propaga malware

Se detectó una nueva campaña de phishing que pretende ser de un hospital local y le dice al receptor que ha estado expuesto al Coronavirus y que necesita hacerse la prueba.

Con la pandemia de Coronavirus que afecta a todos los rincones del mundo, seguimos viendo actores de phishing tratando de aprovechar el miedo y la ansiedad que provoca asustar a las personas para que abran archivos maliciosos de archivos adjuntos.

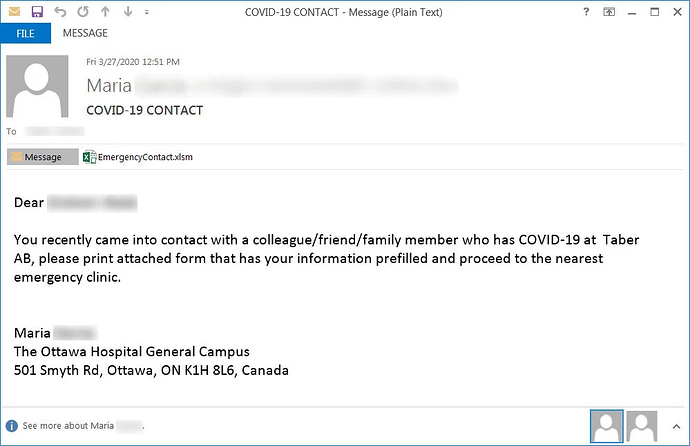

En un nuevo punto bajo, un actor de amenazas finge ser de un hospital local y le dice al receptor que ha estado en contacto con un colega, amigo o familiar que dio positivo por el virus COVID-19.

Luego, el correo electrónico le dice al destinatario que imprima el archivo adjunto EmergencyContact.xlsm adjunto y lo traiga a la clínica de emergencia más cercana para su análisis.

Correo electrónico de phishing con temática de coronavirus

El texto de este correo electrónico dice:

Dear XXX

You recently came into contact with a colleague/friend/family member who has COVID-19 at Taber AB, please print attached form that has your information prefilled and proceed to the nearest emergency clinic.

Maria xxx The Ottawa Hospital General Campus 501 Smyth Rd, Ottawa, ON K1H 8L6, Canada

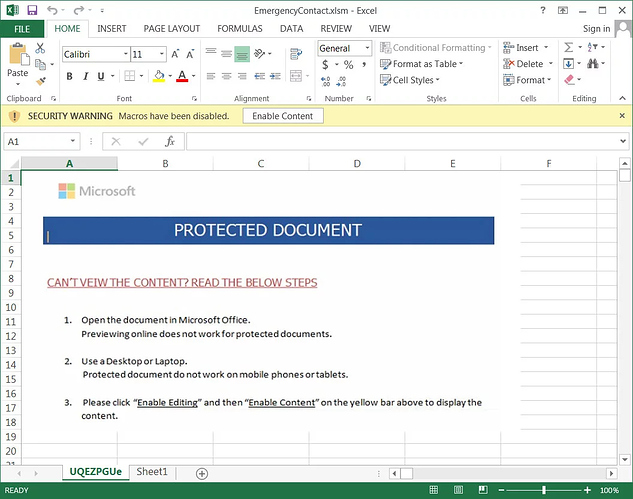

Cuando un usuario abre el archivo adjunto. se les pedirá que ‘Habiliten contenido’ para ver el documento protegido.

Si un usuario habilita el contenido, se ejecutarán macros maliciosas para descargar un ejecutable de malware en la computadora y ejecutarlo .

Este ejecutable ahora inyectará numerosos procesos en el archivo legítimo msiexec.exe de Windows. Esto se hace para ocultar la presencia del malware en ejecución y potencialmente evadir la detección por parte de los programas de seguridad.

En un análisis superficial, BleepingComputer vio que el malware realizó el siguiente comportamiento:

- Busque y posiblemente robe billeteras de criptomonedas.

- Roba las cookies del navegador web que podrían permitir a los atacantes iniciar sesión en sitios con su cuenta.

- Obtiene una lista de programas que se ejecutan en la computadora.

- Busca recursos compartidos abiertos en la red con el

net view /all /domaincomando. - Obtiene la información de la dirección IP local configurada en la computadora.

Durante esta crisis, es importante que todos tengan especial cuidado con los correos electrónicos relacionados con Coronavirus que reciben y que no abran ningún archivo adjunto.

En su lugar, debe buscar el número del presunto remitente y contactarlo por teléfono para confirmar el correo electrónico y la información adjunta.

Además, si está buscando la información más reciente sobre Coronavirus de confianza, debe ir a los sitios de los CDC , la OMS o su departamento de salud local en lugar de arriesgarse a abrir un archivo adjunto de un extraño.

Fuente: BleepingComputer