Anatova ransomware se presenta como juegos y software para engañarlo y descargarlo

Anatova ransomware apareció por primera vez el 1 de enero de este año y el nuevo código detrás de él sugiere que los ciberdelincuentes que lo distribuyen son desarrolladores de malware con experiencia.

Muestra la capacidad de transformarse rápidamente, con la posibilidad de agregar fácilmente nuevas tácticas de evasión y mecanismos de expansión. Anatova también viene equipado con un cifrado sólido, que utiliza un par de claves RSA para bloquear a los usuarios de los archivos, una táctica también utilizada por algunas de las familias de ransomware más exitosas como GandCrab y Crysis.

Debido a estas capacidades, y cómo está preparada para la extensión modular, los investigadores de seguridad de la empresa de seguridad McAfee, que descubrieron el ransomware , advirtieron que Anatova es el trabajo de los delincuentes cibernéticos capacitados y tiene el potencial de convertirse en una amenaza grave.

Actualmente, el mayor número de víctimas se encuentra en los Estados Unidos, y el ransomware también se ha detectado en Bélgica, Alemania, Francia, el Reino Unido y otros países europeos.

Anatova se transmite a través de redes de igual a igual y se hace pasar por descargas gratuitas de juegos y software para atraer a las víctimas confiadas a descargar ransomware, aunque los investigadores señalan que podría propagarse utilizando otros vectores de ataque en el futuro.

Una vez que el malware está seguro de que está apuntando a un sistema legítimo, creará un par de claves RSA utilizando la API criptográfica que cifrará todas las cadenas, antes de generar claves aleatorias para cifrar el sistema objetivo y ejecutar el proceso de implementación completa del ransomware.

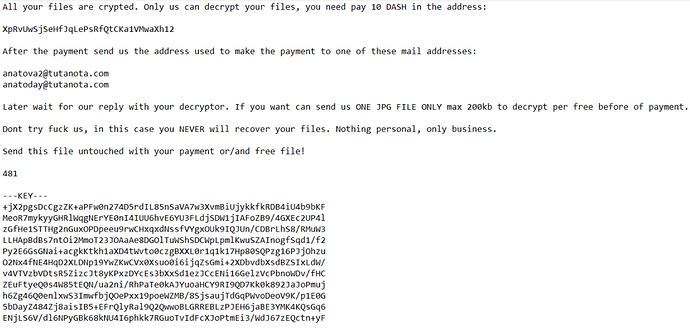

Anatova ransomware nota de rescate

Aquellos que se infecten con Anatova se encontrarán con una nota de rescate [exigiendo un pago en criptomoneda de 10 Dash, alrededor de $ 700, a cambio de descifrar los archivos.

Se proporciona una dirección de billetera de moneda criptográfica para realizar el pago y se le indica al usuario que envíe un correo electrónico a los atacantes después de hacerlo para recibir una clave de descifrado. Se advierte a las víctimas que no intenten recuperar los archivos por sí mismos y que el ataque no es “nada personal, solo negocios”.

Fuente: Znet

Si como tienes puesto, te bloqueaban y te saludaban, ¿Podrían bloquear el foro, o al ser nuevo tiene este más seguridad?

Si como tienes puesto, te bloqueaban y te saludaban, ¿Podrían bloquear el foro, o al ser nuevo tiene este más seguridad?  Ya que este foro es un referente para acabar con el malware.

Ya que este foro es un referente para acabar con el malware.