‘STOP Ransomware’ aumenta el número de victimas en los últimos meses

Si bien STOP (Djvu) puede no ser tan conocido como Ryuk y Sodinokibi, con 200 variantes, es, con mucho, el ransomware más activo y generalizado en la actualidad.

STOP (Djvu) ransomware se transmite casi exclusivamente a través de generadores de claves (Keygens) y cracks, que son herramientas que pretenden permitir a las personas activar software de pago de forma gratuita. Los niños y los estudiantes con problemas de liquidez suelen buscar este tipo de herramientas, lo que los pone en mayor riesgo de encontrarse con STOP y, por extensión, con sus padres y cualquier otra persona que comparta un dispositivo con ellos.

Para empeorar las cosas, algunas versiones de STOP también incluyen malware adicional, como troyanos que roban contraseñas.

STOP cifra los archivos de la víctima con Salsa20 y agrega una de las docenas de extensiones a los nombres de archivo; por ejemplo, “.djvu”, “.rumba”, “.radman”, “.gero”, etc.

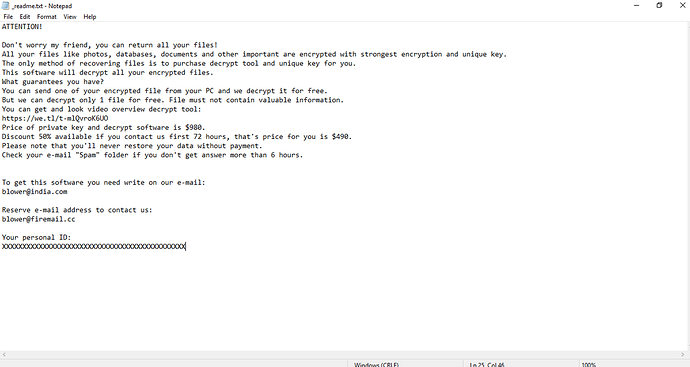

La nota de rescate “_readme.txt” contiene el siguiente texto:

ATTENTION!

Don’t worry, you can return all your files!

All your files like photos, databases, documents and other important are encrypted with strongest encryption and unique key.

The only method of recovering files is to purchase decrypt tool and unique key for you.

This software will decrypt all your encrypted files.

What guarantees you have?

You can send one of your encrypted file from your PC and we decrypt it for free.

But we can decrypt only 1 file for free. File must not contain valuable information.

You can get and look video overview decrypt tool:

https://we.tl/t-sTWdbjk1AY

Price of private key and decrypt software is $980.

Discount 50% available if you contact us first 72 hours, that’s price for you is $490.

Please note that you’ll never restore your data without payment.

Check your e-mail “Spam” or “Junk” folder if you don’t get answer more than 6 hours.

To get this software you need write on our e-mail:

[email protected]

Reserve e-mail address to contact us:

[email protected]

Your personal ID:

Fuente: MarceloRivero en Twitter